面试

项目经验

假期参加过一个机器学习识别dga域名,xss攻击,websehll的项目。

厂商的安全设备有了解吗

MySQL确定注入点后如何扩大战果

进入后台之后,找一下其他的注入点,进行提权,获取管理员权限,获取管理员权限后,则可进行文件上传,上传webshell,与msf或cs相连接,利用cs在进行其他操作。

公司边缘资产收集

很多人以为资产收集就是信息收集,刚开始我也是这样认为的,其实信息收集包含资产收集但不限于资产收集,信息收集包含whois,真实IP,网站架构,子域名收集,敏感目录,DNS信息,旁站,C段,端口等;而资产收集主要收集IP和域名,找到属于目标的域名和真实IP,目标的域名和真实IP相对应上这就是一条资产,不管是平时的渗透项目还是挖掘SRC,资产收集都是重中之重,不然你忙活半天,很可能不是给定的目标,

一、资产收集基本名词概念

C段:

一般指bai段C网络段,也称为“段duC渗透”IP范围192.0.0.1到223.255.255.254

Whois:

查询域名是否已经被注册。

真实ip:

公网IP地址,唯一不可以重复的所以叫真实ip。

网站架构:

一般认为是根据客户需求分析的结果,准确定位网站目标群体,设定网站整体架构,规划、设计网站栏目及其内容,制定网站开发流程及顺序,以最大限度地进行高效资源分配与管理的设计。

域名:

就是我们平时所说的网址。

子域名收集:

http://tool.chinaz.com/subdomain/www.nuc.edu.cn/index.htm

敏感目录:

一般是指可能直接影响到系统的目录。例如C:\windows,C:\system32,启动项目录等。

DNS信息:

https://tool.chinaz.com/dns/?type=1&host=www.nuc.edu.cn&ip=

旁站:

监理人员在施工现场对工程实体关键部位或关键工序的施工质量进行的监督检查活动。

端口:

可以认为是设备与外界通讯交流的出口。例如计算机中的80端口、21端口、23端口等。

资产:

网络资产主要是计算机(或通讯)网络中使用的各种设备。主要包括主机、网络设备(路由器、交换机等)和安全设备(防火墙等)。

收集资产:

主要从子域名,证书,备案号,logo,天眼查,关键字等方法来进行查询,好多地方都使用到了fofa,fofa是一款很神奇的工具,我只能跟你说贼好用,具体语法不懂的请参照fofa语法使用规则,里面写的很详细,接下来是详细的搜集步骤,小白版。

子域名:

使用fofa, 利用domain=”xxx.com”来收集子域名。

二、相关收集方法

fofa

1 | https://fofa.info/ |

查询语法介绍

首先FOFA作为一个搜索引擎,我们要熟悉它的查询语法,类似google语法,FOFA的语法也是简单易懂,主要分为检索字段以及运算符,所有的查询语句都是由这两种元素组成的。目前支持的检索字段包括:domain,host,ip,title,server,header,body,port,cert,country,city,os,appserver,middleware,language,tags,user_tag等等,支持的逻辑运算符包括:= ,==,!= ,&&,||。了解了检索字段和逻辑运算符之后,就基本掌握了FOFA的用法了。例如搜索title字段中存在后台的网站,我们只需要在输入栏中输入title=”后台”,输出的结果即为全网title中存在后台两个字的网站,对于黑客而言,可以利用得到的信息可以继续进行渗透攻击,对于网站的后台进行密码暴力破解,密码找回等等攻击行为,这样就可以轻松愉快的开始一次简单渗透攻击之旅,而企业用户也可以利用得到的信息进行内部的弱口令排查等等,防范于未然。

domain

搜索QQ所有的子域名 :

1 | domain=”qq.com” |

host

搜索host(url)内所有带有qq.com的域名:

1 | host=”qq.com” |

ip

搜索某个IP上的相关信息

1 | ip=”58.63.236.248” |

支持IP段搜索

1 | ip=”111.1.1.1/8” |

title

搜索title中含有“原神”的ip

1 | title=“原神” |

server

Apache出来了一个高位漏洞,我们需要去统计全球的apache

1 | server=“Apache” |

body

假如我想搜索微薄的后台,域名为:weibo.com

并且网页内body包括“后台”

1 | body=”后台” && domain=”weibo.com” |

port

想找非80端口

1 | port!=”80” |

匹配端口不为80端口的服务

1 | !=: port!=”80” |

cert

搜索证书(https或者imaps)

例:百度公司为了检查自己的域名是否还有心脏出血漏洞可以使用语法:

1 | cert=”baidu” |

country

搜索指定国家(编码)的资产

搜索中国的服务器 country=”CN”

注:country=”CN” country后面的规则为各国家的缩写

https://zhidao.baidu.com/question/538403206.html

os

例:

搜索centos所有主机os=”centos”

了解了基础查询我们再来谈谈高级查询,其实也很简单,就是多个基础查询语句用逻辑连接符拼成的语句,例如我们要搜索上海的Discus组件,搜索语句是

1 | (title=”Discuz”||body=”content=”Discuz”) && city=”Shanghai” |

与或非就不解释了比较简单

搜什么

FOFA可以从不同维度搜索网络组件,例如地区,端口号,网络服务,操作系统,网络协议等等。目前FOFA支持了多个网络组件的指纹识别,包括建站模块、分享模块、各种开发框架、安全监测平台、项目管理系统、企业管理系统、视频监控系统、站长平台、电商系统、广告联盟、前端库、路由器、SSL证书、服务器管理系统、CDN、Web服务器、WAF、CMS等等,详细信息可见

1 | https://fofa.info/library |

具体搜什么不记录了

看一下文章

FOFA简介及使用教程 | Don’t let your dreams be dreams (redyanly.github.io)

google搜索语法

利用google搜索语法,site:xxx.com -www 用减号“-”来排除不想搜集到的域名。

证书

1.点击浏览器网站旁边的小锁,然后点击证书就可以查看到该网站的证书了。

然后利用证书去fofa搜索相关资产。

然后点击域名去判断是不是属于目标的资产。

4.备案号

通过网站备案号去站长之家等工具里面查询相关资产

site

在某个限定的网站上搜索

所有和这个网站有联系的URL都会被显示。

1 | 如:site:baidu.com //可以显示baidu下的所有子域名 |

filetype

1 | 如输入“filetype:txt admin”,将返回所有以txt结尾的文件URL 名字包含admin的文件 |

intext

搜索网页正文内容中的指定字符

1 | 如输入“intext citation apa”。这个语法类似我们平时在某些网站中使用的“文章内容搜索”功能 |

inurl

搜索包含有特定字符的URL

1 | 如输入“inurl /admin/login.asp”,则可以找到带有/admin/login.asp字符的URL |

intitle

搜索网页标题中包含有特定字符的网页

1 | 如输入“intitle index of login”,这样网页标题中带有index of login的网页都会被搜索出来 |

SRC漏洞挖掘

暂定

被一句话木马攻击了,而且日志被删了,怎么办

立即隔离受感染的主机和网络设备,以防止攻击者继续渗透和扩散。同时,确保其他主机和网络设备不会受到影响。

使用可靠的杀毒软件和安全工具对受感染的主机和网络设备进行全面扫描和检查,找出一句话木马并彻底清除它。

对网络设备进行安全加固,包括更新操作系统和软件补丁、禁用不必要的服务和端口、加强口令强度等。

恢复被删除的日志。如果您有备份,可以尝试从备份中恢复日志。否则,可以考虑使用恢复工具来尝试恢复被删除的日志。

进行后续的调查和分析,了解攻击者的入侵路径和攻击手段,以及可能存在的安全漏洞和弱点,以便采取进一步的防御措施和加固工作。

加强网络安全教育和培训,提高员工的安全意识和防范能力,减少类似安全事件的发生。

存储型xss除了钓鱼还有什么危害

窃取用户的敏感信息:攻击者可以使用存储型 XSS 攻击来窃取用户的敏感信息,如用户名、密码、信用卡号、身份证号码等。

执行恶意操作:攻击者可以使用存储型 XSS 攻击来执行恶意操作,如修改用户的设置、删除用户的数据、发布垃圾信息等。

破坏网站功能:攻击者可以使用存储型 XSS 攻击来破坏网站的功能,如删除数据、篡改数据、停止服务等。

传播恶意脚本:攻击者可以使用存储型 XSS 攻击来传播恶意脚本,从而影响到更多的用户和系统。

怎么用渗透工具配合xss攻击获取服务器权限

使用漏洞扫描器扫描目标网站,寻找可能存在的漏洞,如 SQL 注入、文件上传等漏洞,以及存储型 XSS 漏洞。

手动寻找存储型 XSS 漏洞,通过测试输入不同的数据,观察是否能够成功注入恶意脚本并存储在目标服务器上。

在存储型 XSS 漏洞中注入恶意脚本,可以使用一些常见的恶意脚本,如反弹 shell 的脚本等,或者使用一些专门的工具,如 BeEF 等,来获取服务器权限。

使用渗透测试工具,如 Metasploit 等,来利用注入的恶意脚本获取服务器权限。可以使用 Metasploit 中的 payload 或者自己编写 payload,以获取系统的 shell 权限,从而控制目标服务器。

csrf跟xss做联动

XSS 攻击可以被用来注入恶意脚本或者链接到页面中,这些脚本或链接可以被自动触发或者点击,从而导致 CSRF 攻击。具体而言,攻击者可以在存储型 XSS 漏洞中注入一些恶意脚本或者链接,当用户访问这些页面时,这些脚本或链接可以自动地向其他网站发送请求,从而模拟用户的操作,如转账、修改密码等,从而实现 CSRF 攻击。

例如,攻击者可以在一个社交网站的存储型 XSS 漏洞中注入一个恶意脚本,这个脚本会向用户在银行网站上的账户进行转账,从而实现 CSRF 攻击。当用户访问社交网站时,这个恶意脚本就会自动触发,从而向银行网站发送转账请求,而用户并没有意识到自己的账户被攻击了。

为了防止这种攻击,网站可以采取以下措施:

- 对用户的输入进行过滤和转义,以防止 XSS 攻击。

- 在重要的操作上添加令牌,以防止 CSRF 攻击。这个令牌可以是一个随机的字符串或者一个验证码,每次请求都需要提交这个令牌才能完成操作。

- 使用 HTTP-only cookie,以防止恶意脚本访问 cookie。

- 对敏感操作进行二次确认,如在转账时,需要用户再次确认转账金额和收款方信息。

Webshell管理工具的流量特征

菜刀

菜刀只使用了url编码+base64编码

shell特征就是传输参数名z0,还存在

int_set(“display_errors”,”0”)字符串特征

蚁🗡

默认的蚁剑shell,连接时会请求两次,其请求只是经过url编码,其流量中也存在和蚁剑一样的代码

第一次请求,关闭报错和magic_quotes,接下来去获取主机的信息

第二次请求,会把主机目录列出来

冰蝎2.0

使用aes加密发起三次请求

第一次请求服务端产生密钥写入session,session和当前会话绑定不同的客户端密钥也是不同的

第二次请求是为了获取key

第三次使用key和aes加密进行通信

冰蝎3.0

依然使用aes加密发起请求

3.0分析流量发现相比2.0少了动态密钥的获取请求,不在使用随机生成key,改为取连接密码的md5加密值的前十六位作为密钥

第一次请求为判断是否可以建立链接,少了两次get获取冰蝎动态密钥的行为

第二次发送phpinfo等代码执行,获取网站的信息

支持n种加密

采用了和冰蝎3.0一样的密钥交换方式,哥斯拉建立连接时会发起三次请求,

第一次请求数据超级长,建立session,第二三次请求确认连接

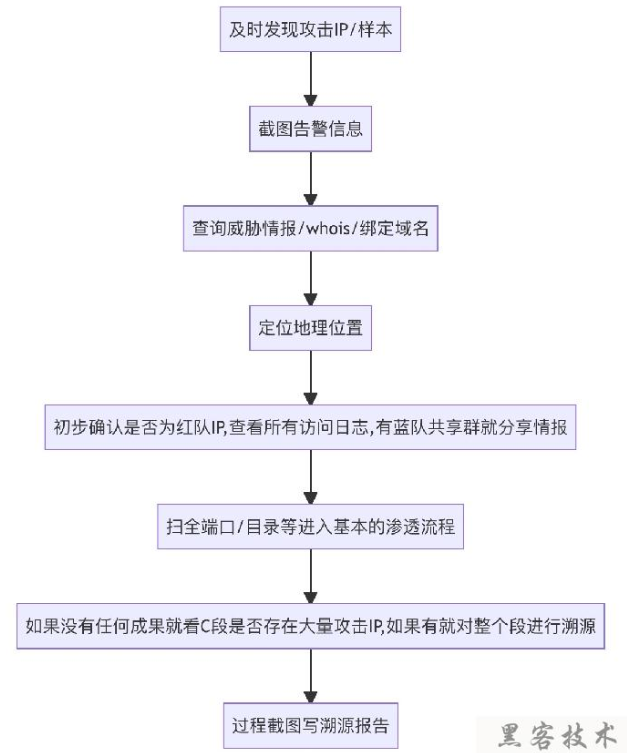

溯源思路

不太会

钓鱼邮件

排查

1、一般像邮件中带有链接很可能是钓鱼邮件,收到不明邮件不要打开,更不能点击不明链接

2、邮件中携带可疑附件,并且邮件正文具有引导性,附件可能就包含病毒。

3、冒充上级领导或管理机构的身份,使用较为正式的文字,但邮件正文涉及账号密码口令等敏感信息。

4、邮件中很多钓鱼邮件都是为了获取个人信息,好奇心不要太重,避免信息泄露

5、冒充官方发件、邮箱管理员、客服中心或直接冒充邮件经销商,提醒邮箱已过期或存在其它安全隐患不要打开邮件。

6、邮件形式的订单,但在邮件正文中对订单产品的描述模糊,并且邮件内容涉及资金确认。

1 | 1、看发件人地址 |

处理

屏蔽办公区域对钓鱼邮件内容涉及站点、URL 访问

根据办公环境实际情况可以在上网行为管理、路由器、交换机上进行屏蔽

邮件内容涉及域名、IP 均都应该进行屏蔽

对访问钓鱼网站的内网 IP 进行记录,以便后续排查溯源可能的后果

屏蔽钓鱼邮件

屏蔽钓鱼邮件来源邮箱域名

屏蔽钓鱼邮件来源 IP

有条件的可以根据邮件内容进行屏蔽

删除还在邮件服务器未被客户端收取钓鱼邮件

处理接收到钓鱼邮件的用户

根据钓鱼邮件发件人进行日志回溯

通知已接收钓鱼邮件的用户进行处理

删除钓鱼邮件

系统改密

全盘扫毒

后续:溯源、员工培训提升安全意识