ctfhub

HTTP协议

请求方式

HTTP Method is GET

Use CTF**B Method, I will give you flag.

Hint: If you got 「HTTP Method Not Allowed」 Error, you should request index.php.

利用bp改包,将GET换成CTFHUB

302跳转

302用来做临时跳转

302 表示临时性重定向,访问一个Url时,被重定向到另一个url上。302常用于页面跳转,比如未登陆的用户访问用户中心,则重定向到登录页面,访问404页面会重新定向到首页。

301适合永久重定向

301比较常用的场景是使用域名跳转。比如,我们访问 http://www.baidu.com 会跳转到 https://www.baidu.com,发送请求之后,就会返回301状态码,然后返回一个location,提示新的地址,浏览器就会拿着这个新的地址去访问。

注意: 301请求是可以缓存的, 即通过看status code,可以发现后面写着from cache。

或者你把你的网页的名称从php修改为了html,这个过程中,也会发生永久重定向。301重定向和302重定向的区别

302重定向只是暂时的重定向,搜索引擎会抓取新的内容而保留旧的地址,因为服务器返回302,所以,搜索搜索引擎认为新的网址是暂时的。而301重定向是永久的重定向,搜索引擎在抓取新的内容的同时也将旧的网址替换为了重定向之后的网址

抓包 send 看response

Cookie欺骗、认证、伪造

admin=1

基础认证

base64编码

* 字符串只可能包含A-Z,a-z,0-9,+,/,=字符

* 字符串长度是4的倍数

* =只会出现在字符串最后,可能没有或者一个等号或者两个等号

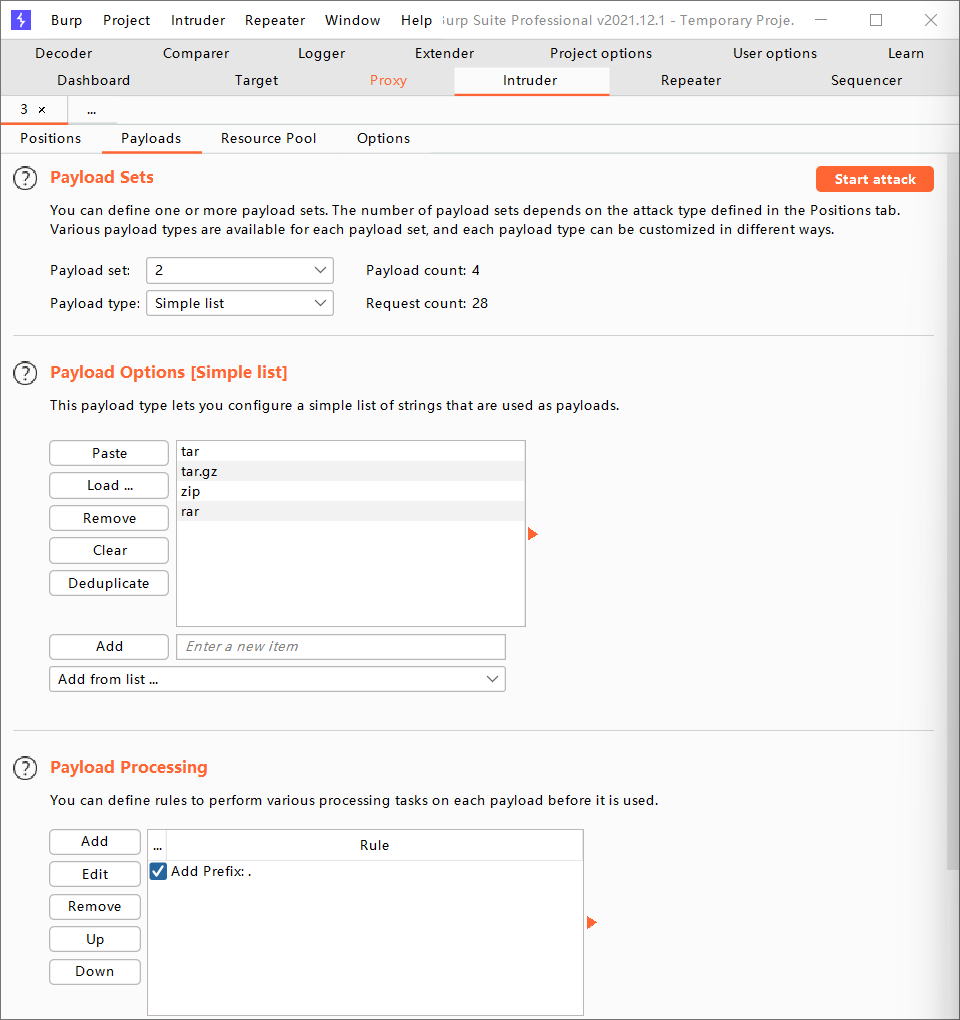

已知为base64解码,且账号密码以:分开,且账户名为admin

将admin:剔除

将获得的密码再解码

信息泄露

目录遍历

额,全点了一遍

PHPINFO

一个页面查找题 ctrl+F

搜索ctf

备份文件下载

网站源码

当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了 web 目录下,就会引起网站源码泄露。

方法一

御剑扫描

- asp 网站漏洞扫描

- dir web目录扫描

- aspx

- mdb

- php

- jsp

本题需设置超时10s

方法二

bak文件

当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了 web 目录下,就会引起网站源码泄露。

当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了 web 目录下,就会引起网站源码泄露。

有些时候网站管理员可能为了方便,会在修改某个文件的时候先复制一份,将其命名为xxx.bak。而大部分Web Server对bak文件并不做任何处理,导致可以直接下载,从而获取到网站某个文件的源代码

在url后加上

/index.php.bak

方法三

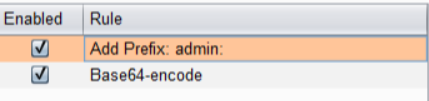

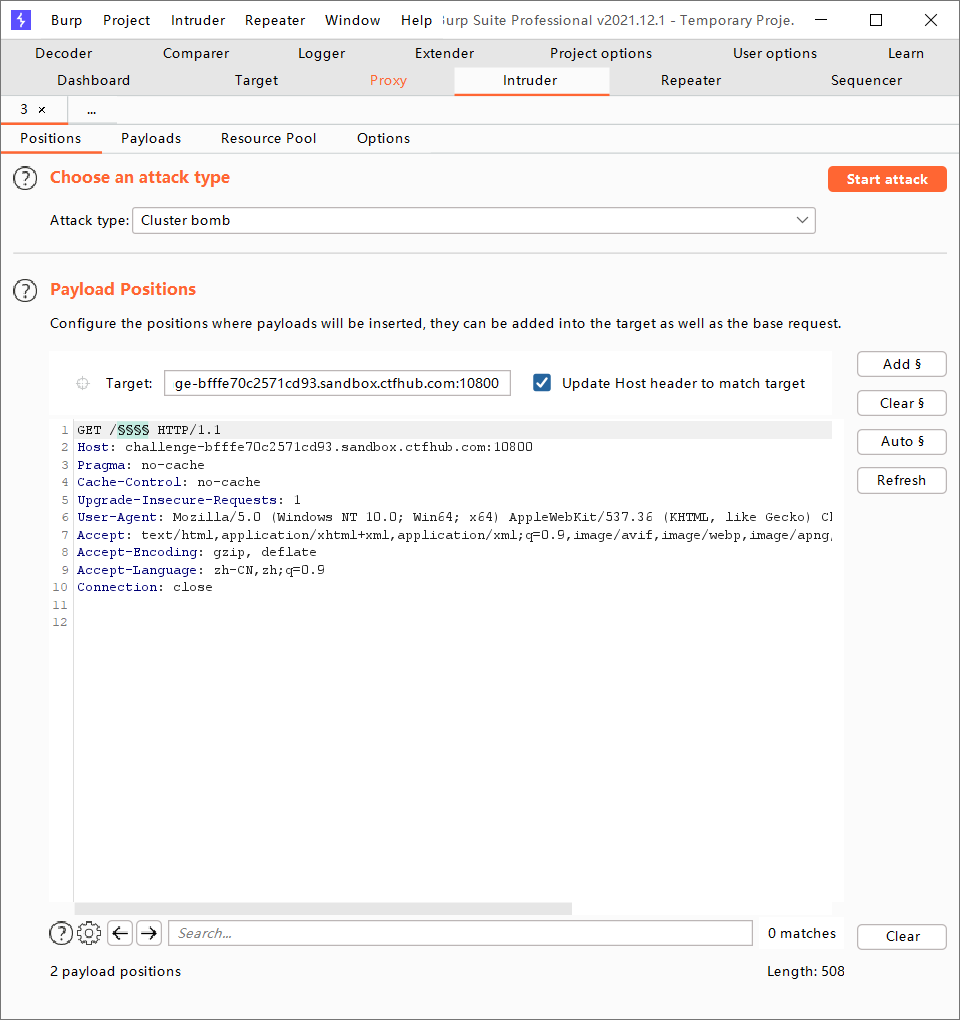

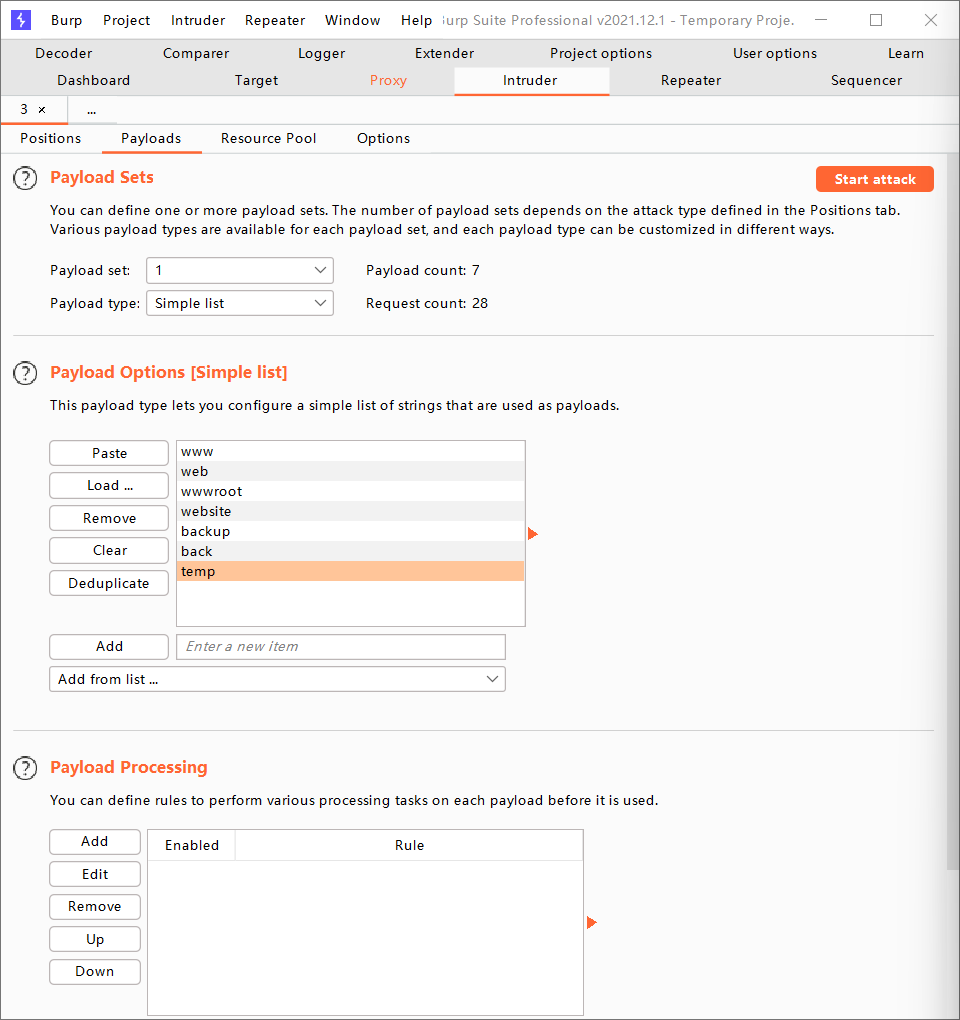

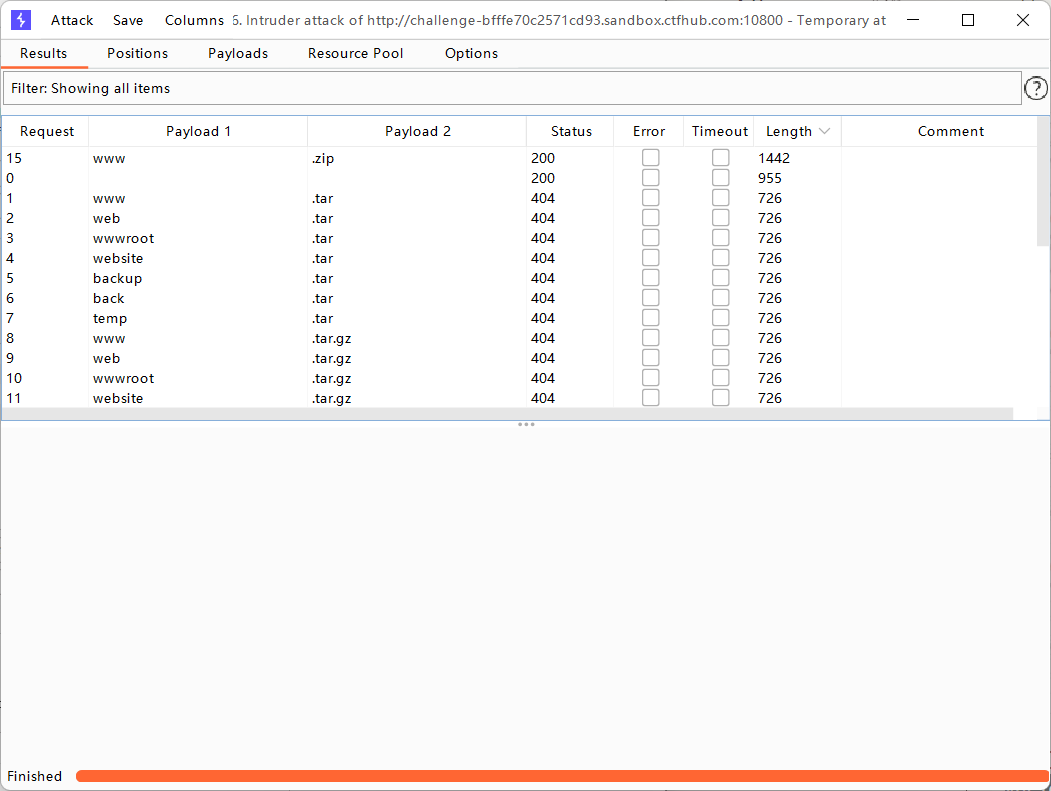

bp

用bomb方式进行爆破

vim缓存

当开发人员在线上环境中使用 vim 编辑器,在使用过程中会留下 vim 编辑器缓存,当vim异常退出时,缓存会一直留在服务器上,引起网站源码泄露。

vim缓存在网址后面输入/index.php.swp NOT Found????需要输入

.index.php.swp(前面多加了一个.)

才能获取到index.php的备份文件

方法一

用TYPORA打开 直接出了

方法二

将该index.php.swp文件拖入linux中,使用vim编辑器打开

从Windows传入Linux需要更改文件名

使用命令行输入:vim -r index.php

输入后回车

.DS_Store

.DS_Store 是 Mac OS 保存文件夹的自定义属性的隐藏文件。通过.DS_Store可以知道这个目录里面所有文件的清单。

diserch安不上先放放吧

今天下上了😎

db文件夹为自带字典文件夹;reports为扫描日志文件夹;dirsearch.py为主程序文件